오늘은 피시툴즈의 무료 제품군의 하나인 Threatfire 제품을 리뷰해보고자 합니다.

참고로 저는 보안 전문가가 아니며 해당 프로그램에 대한 기술적인 지식이 없기에 이 글에 오류가 있을 수 있습니다. 오류가 있을 시 주저말고 알려주시기 바랍니다. ^^

1. 개요.

최근의 악성 코드 유포의 양과 속도를 볼 때 전통적인 시그니처 기반의 기능만으로는 대처가 어렵기

때문에 각 보안 벤더들은 다른 여러가지 추가 기능들을 추가/강화 시켜나가고 있습니다.

Threatfire는 그 여러 기능 중에 행동탐지기법을 사용한 보안 프로그램입니다. Threatfire 제품의 기능은

피시툴즈 대부분의 제품군에 인텔리감시(실시간감시기능)에 포함되어 있으며 시그니처 기반을 가진 주 안티바이러스 제품에 보조로 사용되게끔 설계되어졌습니다.

따라서 Threatfire는 행동탐지기반의 실시간 감시가 주 기능입니다.

이 제품에 대해 PCtools는 보조 제품으로 사용하면서 사용자가 설치/사용/설정 등에서 기본 설정만으로 사용할 수 있을 만큼 쉬운 제품임을 강조하고 있습니다. 일반적으로 PCtools의 제품들은 사용방법이

매우 간단한데, 이 제품 또한 행동탐지기법을 이용한 실시간 감시 기능만을 사용할 때 최초 몇가지 규칙 설정 후에는 사용자가 따로 할 일은 거의 없는 제품입니다.

현재 무료제품과 유료제품이 존재하며 차이점은 3가지입니다.

ThreatFire Community 와 정보공유 기능을 활성화시에 ThreatFire Community에서 즉각적으로 올라오는 업데이트 정보를 자동으로 업데이트 해주는 기능과 전화를 통한 고객지원 및 기업체 등에서 사용할 수 있다는 것입니다. 첫번째 기능을 제외하면 일반 유저들에게는 별 필요없는 기능인지라 무료 제품 만으로도 충분히 활용히 가능합니다. 리뷰는 무료제품으로 진행하겠습니다.

Threatfire에 대한 Pctools의 소개와 다운로드는 다음 링크를 참고하시기 바랍니다.

Threatfire 메인 홈페이지 : http://www.threatfire.com/

다운로드 링크 : http://www.threatfire.com/files/tfinstall.exe

2. 설치

설치 환경은 VirtualBox WinXP SP3에서 이루어졌으며 가용 메모리는 1024KB를 사용하였고

실제 사양은 cpu: amd 브리즈번 4800+, ram: 2G, VGA: Geforce 8600gt 입니다.

설치 과정을 따라가면 별다른 어려움 없이 설치가 가능합니다. 설치시에 재부팅이 필요하다는 문구가 뜹니다만 재부팅을 하지 않아도 모든 기능을 사용할 수는 있었습니다. 그러나 안정성을 위해서는 일단 재부팅을 하는 것이 좋아보입니다.

3. Threatfire UI 및 기능

3-1. 메인화면

Pctools 특유의 밝은 색감의 UI입니다.

다섯가지의 (Security Status/Start Scan/Threat Control/Advanced Tools/Settings)의 메뉴탭이 존재하며 위 화면은 Security Status의 화면입니다.

- 업데이트 시 활성화 되는 프로세스의 정보

(핸들/쓰레드 수/메모리 점유율은 상황에 따라 달라질 수 있습니다.)

| 프로세스 이름 | 핸들 수 | 쓰레드 수 | 메모리 점유율 |

| TFUN.exe | 183 | 12 | 20,000 ~ 25,000 KB |

| TFUD.exe | 105 | 3 | 5,000 ~ 6,000 KB |

3-2 Security Status

현재 Threatfire의 기본 상황을 보여줍니다. 크게 4가지로 기본 실시간 설정과 Wild-list sample의 유포 및 현재 보호된 시스템 상태 등을 보여줍니다.

① 실시간 감시 설정 : 아래의 상태를 클릭함으로 실시간 감시 설정을 On/Off할 수 있습니다.

② Worldwide Detection

이 제품의 특색 있는 기능 중 하나가 Pctools가 채집한 Wild-list-sample의 채집 위치를 세계지도를 통해 보여주는 것입니다. (메인 화면 참고)

사용자에게 각 악성코드의 유포 정보를 알려주고 보안 의식에 대한 경각심을 일깨워 줄 수는 있겠지만 처음의 호기심이 지나가고 나면 프로그램을 무겁게만 만드는 쓸 데 없는 기능으로 생각되긴 합니다. ^^;

나중에 다시 언급하겠지만 Threatfire는 보조용 프로그램 치고는 무게감이 나갑니다. 이런 기능 등을 없애고 덩치를 줄인다면 기본 설계 목적에 더 부합할 것이라 생각됩니다.

③ Protection Statistics

현재 분석된 프로세스 및 프로세스 행동과 의심되는 행동 및 실제 악성코드 행동을 차단한 것 등에

대한 통계를 보여줍니다.

④ System Status

이 메뉴에서는 Threatfire의 버전/업데이트/수동스캔 상태를 보여줍니다.

3-3. Start Scan : 수동 스캔 기능

Threatfire는 부가적으로 간단한 수동스캔 기능을 제공합니다. 뒤에 설정 편에서 언급하겠지만 압축파일 진단 기능과 스케쥴 기능만을 조절가능하며 휴리스틱기능의 포함여부는 알 수가 없었습니다.

- Intelli-scan : 다른 안티바이러스의 빠른 스캔 정도로 생각하시면 됩니다.

- Full scan : 모든 드라이브를 검사합니다.

- Custom scan : 사용자가 검사할 드라이브 폴더를 지정할 수 있습니다.

- Scan 화면

스캔은 1단계 루트킷 프로세스 검사 -> 2단계 루트킷 레지스트리 검사 -> 3단계 파일 검사 순으로 진행됩니다.

- 보조적인 목적으로 사용되는 제품이기에 안티바이러스 엔진은 단순한 구성입니다.

루트킷 관련 기능이 존재하는 것은 행동탐지 기법의 실시간 감시 기능을 보조하기 위한 것이 아닐까

예상됩니다.

개인적으로는 보조용 제품에 안티바이러스엔진을 추가하는게 좋아보이지는 않습니다. Pctools에서는 보조용 제품으로 완벽한 호환성을 가지고 있다고 홍보합니다만 개인적인 테스트에서 AVG 제품과 충돌로 프로그램 기능이 마비되었기에 호환성을 위해서라도 이런 기능은 없애는게 좋지 않을까 합니다. 물론 이 기능으로 호환성에 문제가 생겼다고는 할 수 없습니다. 기술적으로 제가 아는 건 거의 없는지라 개인적인 추측일 뿐입니다.

3-4 Threat Cotrol

Threatfire에서 탐지된 행동에 대한 허용/거부 규칙 관리 및 검역소, 로그 기록을 볼 수 있는 메뉴입니다.

3-5 Setting

기능들에 대한 일반적인 설정을 하는 메뉴입니다.

Pctools의 홍보대로 사용자가 따로 조정할 설정은 거의 없습니다.

- General(일반 설정)

① Threatfire Protection : 실시간 감시 기능 On/Off를 할 수 있습니다.

아래 체크박스는 윈도우 보안센터에 Threatfire를 등록시키는 기능입니다. 체크할 필요는 없습니다.

② Sensitivity level : 행동탐지기능의 민감도를 조절하는 기능입니다.

아래의 스샷은 5단계 설정시에 나오는 것으로 기본 인터넷익스플로러가 사용자에 의해 로딩 되었을 때

위험도 : 높음으로 나오는 알람창입니다.

Pctools의 홍보대로 설정없이 간단하게 쓰고자 한다면 3단계를 추천합니다.

③ Default Actions : 위험 행동 발견시 사용자처리/자동처리 에 대한 설정을 변경할 수 있습니다.

경고 문구에서 보이듯이 행동탐지기법도 휴리스틱 기법처럼 오진의 문제가 생길 수 있습니다.

따라서 가능한한 사용자처리로 설정하시는게 좋습니다.

④ Check for update : 자동업데이트에 관한 설정입니다. 4가지 메뉴 중에 Silently 가 있는 메뉴를 고르면 업데이트시에 사용자에게 업데이트 관련 여부를 알려주지 않습니다. 약간의 시스템리소스를 아낄 수 있는 방법입니다.

⑤ Community Protection : 유료용과의 차이점이 발생하는 부분입니다. 사용자가 탐지된 악성행위에 대한 정보를 커뮤니티에 제공하는 기능입니다. 무료 제품에서 이 기능을 끄면 자동업데이트도 같이 비활성화 됩니다. 광고없이 무료 제품을 사용하는 대가중 하나로 생각되네요.

⑥ Program Language : 사용자 언어를 설정하는 부분인데 아쉽게도 한글이 없습니다. 어찌보면 치명적인 단점이라 할 수 있겠지만 개인적인 생각으로는 단순한 실시감 감시 기능만을 사용할 때는 그리 문제가 되지 않을 듯 합니다.

⑦ Notices : 별다른 쓸모가 없는 기능으로 두 기능을 모두 체크 해제하여도 무방할 듯 보입니다.

14일마다 시스템 상황을 알람창으로 보이는 기능과 Pctools에서 (아마도)온라인으로 제공하는 Threatfire 관련 뉴스와 threatfire 상태를 보고하는 기능입니다.

- Quarantine : 검역소 기능에 대한 설정입니다. 검역소 자체를 on-off하거나 검역소 폴더의 용량을 조정하는 것이 아니라 윈도우의 시스템 복원 기능을 사용하는 유저에 한하여 Threatfire가 악성 행위를 차단하거나 악성코드를 삭제하였을 때 Threatfire의 검역소와 더불어 시스템 복원에 변경된 부분이 자동으로 추가되도록 설정하는 기능입니다. 악성코드나 다른 이유로 Threatfire나 시스템에 문제가 생겨서 threatfire의 검역소의 규칙 등을 복원하지 못해 문제가 발생한 경우 사용하는 기능입니다.

개인적으로 윈도우 복원 기능의 비활성화하고 다른 전문 복구 프로그램 사용을 추천하기에 이 기능은 그리 좋아보이지 않습니다.

- Scan : 수동스캔에 대한 설정이 가능합니다. 압축파일 설정 및 스케쥴러 기능을 조정할 수 있습니다.

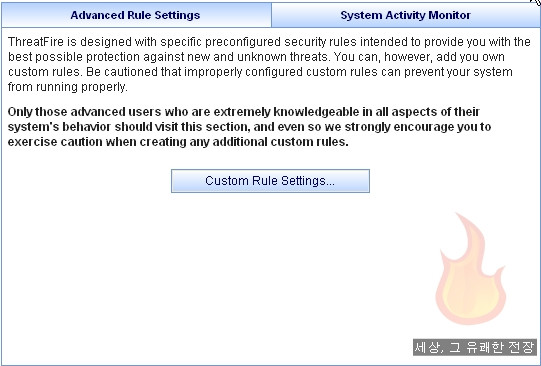

3-6. Advanced Tools

고급 설정을 하는 부분입니다. 순서상 general 메뉴보다 앞이나 좀 더 전문적으로 프로그램을 사용하고

싶은 분들을 위해 순서를 바꾸어 봤습니다. 이 설정을 이용하여 코모도의 D+ 기능이나 Pcools firewall의 HIPS 기능 일부를 사용할 수 있습니다. 즉 Threatfire를 통한 시스템 운영 통제가 가능하게합니다.

따라서 간단한 사용을 원하시는 분들은 이 설정을 활성화 시키지 않는게 좋습니다.

참고 : 저도 잘 모르는 부분이 많기에 잘못된 부분이나 추가할 부분에 대해 많은 피드백이 필요합니다.

- Advanced rules setting : Custom rule settings 를 누르면 설정창이 팝업으로 뜹니다.

① Custumles :

HOSTS file protection : 임의의 프로세서가 시스템의 호스트 파일에 대한 접근하는 것을 관리합니다.

Launch Control : 특정 프로그램 설치를 관리합니다.

Process creating network connection : 네트워크 연결을 시도하는 프로세스를 관리합니다.

(이런 기능 덕분에 예전에 Threatfre가 방화벽으로 소개되는 경우가 있었습니다)

File with suspicous " double extension" created : 그림/문서 파일 등으로 가장하여 더블클릭을 유도하여

악성코드 실행시키게 하는 악성코드 기법을 차단/관리

합니다.

SCR file created by email or brower : 이메일이나 웹브라우저 등으로 생성되는 scr 파일을 관리합니다.

Advanced rule을 설정하여 이로 인해 특정 행동이 탐지되면 다음과 같은 알람창이 뜹니다.

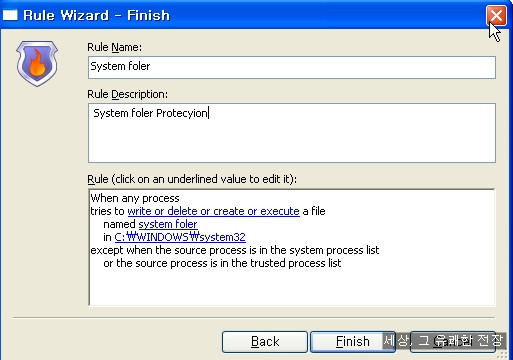

- 규칙 생성 : 규칙 변경은 규칙 생성 부분을 설명하면 해결될 듯 합니다. 이 부분이 제일 복잡합니다.

특정한 규칙들을 만들어보면서 설명을 하도록 하겠습니다.

New 부분을 클릭하면 아래와 같은 설정찹이 나옵니다.

4가지의 기본 과정에 따라 규칙을 설정합니다.

① Sources : 어떤 형태의 프로세스의 행동을 관리/감시할 것이 정하게 됩니다

② Trigger : 감시하려는 프로세스의 활동부분을 설정하는 부분입니다.

두개의 BOX 중에서 위에 박스는 설정할 6가지 기본 규칙을 보여주고 아래 BOX는 위의 BOX에서 정한규칙을 세부적으로 설정합니다.

아래 BOX의 파란색으로 표시되는 글자를 클릭하여 설정을 바꿉니다.

(참고 :자세한 정보가 없어 필자의 추측이 많이 들어갑니다.)

각 규칙 설명하도록 하겠습니다.

ⓐ tries to access a file : 프로세스가 단일 파일에 접근하는 것을 관리합니다.

여기서는 임의의 프로세스가 윈도우 시스템 폴더의 파일들에 대한 접근을 관리하는 규칙을 생성시켜보도록 하겠습니다.

access 를 클릭하면 아래와 같은 설정창이 나옵니다.

-> 3단계로 넘어갑니다.

named file names와 in the folder를 체크하면 아래에 같은 이름의 설정이 추가되며 이 두가지만 체크하도록하겠습니다.

상위 BOX의 3번째 설정은 특정 실행파일(exe,com등)만 감시하는 설정이며 4번째는 더블 클릭에 관한설정입니다.

file name (규칙 이름 설정) 클릭합니다.

the folder (보호할 폴더 설정)를 클릭합니다.

-> 4단계 제외 설정으로 넘어갑니다.

여기서는 1과2번째 규칙만 체크합니다.

-> 5단계로 넘어갑니다.

(참고 : 다음에 설명할 모든 규칙의 1단계는 단일파일 설정 시와 똑같습니다.)

ⓑ tries to access x file : 프로세스가 동시에 여러 파일에 대해 접근하는 것을 관리합니다.

다중 파일 접근 제어는 단일 파일 접근 제어 설정과 비슷합니다.

x (파일 숫자)를 클릭하면 아래와 같은 알람창이 나옵니다.

-> 3단계로 넘어갑니다.

단일 파일 설정시와 동일하게 4가지 모든 기능 제어에 체크합니다.

-> 다음 4, 5단계는 단일 파일 설정과 동일합니다.

ⓒ tries to rename a file : 이 부분은 프로세스에 의한 파일 이름 변경을 관리합니다.

2단계에서 특별히 설정할 것이 없습니다.

-> 3단계/4단계 모두 단일 파일과 같은 설정으로 조정합니다.

ⓓ tries to write tothe registry : 이 부분은 프로세스에 의한 레지스트리 수정을 관리합니다.

역시 2단계에서는 따로 설정할 것이 없습니다.

-> 3단계로 넘어갑니다.

-> 다음 4, 5단계는 단일 파일 설정시와 동일합니다.

ⓔ Creates x network connections : 임의의 프로세스가 네트워크 연결을 시도하는 것을 관리합니다.

2단계에서 x (연결 갯 수 조절) 을 클릭하여 연결 횟수를 조절합니다. 여기서는 1로 지정합니다.

-> 3단계로 넘어갑니다.

두번째는 포트 설정, 세번째는 같은 도메인이나 IP(이 부분은 잘 모르겠습니다) 네번째는 특정 IP 등을 차단하는 것입니다.

4번째 기능을 사용해서 네이버로의 ip 접근을 차단해 보도록 하겠습니다.

->나머지 단계는 단일파일 설정과 동일합니다.

다음의 스샷은 Creates x network connections 규칙을 활성화시켜 차단된 경우입니다. www.naver.com으로 기입하니 위의 ip말고도 다른 ip가 있나봅니다. 접근이 가능하더군요 그래서 위의 ip를 대입하여 차단창이 나오도록 유도해 봤습니다.

ⓕ Listens for network connections : 외부의 네트워크에서 임의의 프로세스와 연결을 시도하는 것을 관리합니다.

-> 3단계로 넘어갑니다.

-> 나머지 단계는 단일파일제어 설정과 같습니다.

② Process List : 사용자가 진단에서 제외할 프로세스를 추가하거나 기본 지정된 신뢰 프로그램 항목을 설정합니다.

ⓐ Trusted Process : 사용자가 진단에서 제외할 프로세스를 추가합니다.

ⓑ Email and Browsers : 아웃룩이나 썬더버드 등의 이메일 관리 프로그램과 브라우져 등 신뢰할 수 있는 프로그램이 미리 구성되어 있습니다. 위의 프로세스 관리와 별 차이가 없습니다.

- System Active monitor : 로딩된 프로세스의 정보를 보거나 관리합니다.

4. 핸들/쓰레드 수/메모리 점유율

- 트레이 상태에서는 TFService.exe(메인 프로세스)와 TFTray.exe가 존재하며 메인화면을 클릭하면 TFGui.exe가 나오는 등 특정한 기능을 사용할 때 그에 대한 프로세스가 상주하게 됩니다.

프로세스 명

핸들 수

쓰레드 수

메모리 점유율

TFService.exe

512

34

3,000 ~ 10,000KB

TFTray.exe

234

7

3,000 ~ 4,000KB

TFGui.exe

504

18

20,000 ~ 30,000KB

(이 값은 상황에 따라 변할 수 있습니다.)

기본 상태에서10메가 안쪽의 상당히 적은 메모리 점유율을 보입니다만 쓰레드 수가 비교적 많은 40여개를 갖고 있으며 다른 프로세스가 로딩되면 메모리 점유율과 쓰레드/핸들 수가 상당히 증가하게 됩니다. 체감적으로 느끼기에는 보조 제품 치고는 약간 무거운 느낌을 줍니다. 특히 윈도우 부팅 시간이 증가하는게 느껴지고 실시간 감시하에 있는 프로세스는 약간의 로딩지연이 있습니다. 다행히 네트워크 연결을 감시하는 몇몇 설정이 있습니다만 웹서핑시이나 네트워크 업다운로드 속도에 딜레이는 없는 것 같습니다. 방화벽의 패킷 필터링이나 안티버의 웹가드 같은 기능이 아니기 때문으로 보입니다.

현재 기본 PC로 판매되는 듀얼코어 이상의 제품에서는 부팅 시간 증가 말고는 별다른 무게감이 없을 듯 합니다만 약간 무거운 경향은 약간의 호환성 문제와 더불어 이 제품의 단점으로 생각됩니다.

5. 호환성

이 부분은 일반 유저로서 특히나 아주 상식적인 수준에서 작성되었음을 알립니다.

(프로그램 간의 충돌 등을 체크하는데 도움을 주는 프로그램도 있다고 합니다만 제가 직접 실험하기가 너무 어렵네요.)

일반적으로 문제가 될 만큼은 아니지만 약간의 호환성 문제는 존재합니다. 쉽게 말해 보안제품과 충돌이 나는 문제인데 불안정한 가상화 프로그램인 버쳘박스 하에서 진행해서인지는 몰라도 AVG 제품군과 충돌을 확인하였습니다. Threatfire 포럼에서도 소수의 게시글이지만 개인 환경에 따른 충돌 현상이 있다고 합니다. 특히 최근에는 보안 제품의 기능이 다양 복잡해짐에 따라 과거처럼 서로 기능이 다른 여러 제품을 혼재하여 사용하는 것보다 약간의 성능적인 면에서 떨어진다고하더라도 안정성이 높은 통합제품을 선호하기에 더욱 잘 살펴봐야하는 문제이기도 합니다. 커널 모드에서 돌아가는 보안 제품의 특징상 주의 해야할 문제가 아닌가 생각됩니다. .

물론 노턴/맥아피/트렌드마이크로 등 해외 유명 제품들은 포럼에서 호환성에 대한 별다른 문제 제기가 없었습니다.

개인적으로 미흡하나마 국내외 몇 가지 제품과 은행권, 국내 온라인 게임 등에 대해 호환성 테스트를

해보았습니다.

보안 제품은 Threatfire 포럼에서 거의 거론 되지 않은 제품들인 안티버 무료 제품(8.0), 어베스트(4.8), 바체(5.0b), 알약(1.19), 피시그린, v3 2007, 바이로봇(5.5) 등으로 소수의 샘플을 가지고 실시간 감시/수동검사 시의 진단 및 치료가 정상적으로 이루어지는 지를 테스트해보았습니다.

모든 제품에서 눈에 보이는 충돌현상(BSOD, 기능의 비활성화 등)은 없었고 진단/치료도 정상적으로 이루어졌습니다.

은행권에 대한 테스트는 국내 은행권 10여군데를 돌아다니며 액티브x기반으로 설치되는 보안 프로그램들 모두 설치하여 정상적으로 실행이 되는 지를 테스트 해보았습니다.

거의 모든 은행에서 반드시 설치가 되야 하는 웹 브라우저 암호화 모듈들에 대한 오진이나 충돌은 없었으며 부가적으로 설치를 필요로하는 해킹차단 프로그램 류에서는 엔프로텍트 해킹차단 프로그램에 대한 오진이 있었습니다.

다행히 충돌문제는 아니라서 답변기억하기 체크 후 허용으로 규칙을 생성하면 해결이 가능하였습니다.

타사의 해킹 차단 프로그램이나 키보드 보안 제품과는 별다른 문제가 없었습니다.

게임에 대한 테스트는 여러 가지 어려운 점이 많아 많은 부분을 테스트해보지는 못했습니다.

다만 한게임 등이 운영하는 던파 등에서 키보드 보안 프로그램(로그인시 반드시 설치되어야합니다. 게임가드 같은 프로그램보다 먼저 활성화 됩니다.)과의 충돌로 바로 재부팅이 일어난 경우를 확인하였습니다. 예전 코모도 방화벽과의 충돌 현상과 비슷한 현상입니다.

이는 Threatfire의 내부 설정으로 해결할 수 없는 문제였습니다.

6. 총평

현재의 PC 보안 상황은 어떤 OS를 사용하던지 일반 사용자들의 입장에서 수준높은 보안 의식을 가지고 있다고 해도 안티바이러스 제품같은 보안제품에 의존할 수 밖에 없도록 합니다. 그러나 최근의 보안 제품 트렌드에서 반영이 되듯 시그니처 기반의 안티바이러스만으로는 부족함을 느낄 수 있습니다. 특히나 국내에서 주로 사용되는 제품들은 유/무료를 막론하고 시그니처 기반으로만 이루어진 안티바이러스 제품이 많기 때문에 사용자에 따라 더욱 부족함을 느낄 수 있다고 생각합니다.

그렇다고 해서 부족함을 느끼는 사용자들이 HIPS 기능이 추가된 방화벽 제품을 사용한다던가 다른 여러 기능이 추가되어있지만 국내에서 제대로 된 지원이 불가능한 외국 제품을 구입하는 것도 쉬운 선택은 아니라고 생각합니다. 그런면에서 Threatfire 제품은 전통적인 제품에 부족함을 느끼나 본격적으로 새로운 기능들을 사용하기에는 부담되는 사용자들에게 추천할만한 제품으로 생각됩니다.

아래 그림은 오래된 바이럿 샘플을 가지고 시험한 것이지만 만약 안티바이러스가 새로운 바이럿 변종을 놓쳤다 하더라고 비슷한 행동패턴을 보이는 바이럿 변종이라면 역시 차단이 가능합니다. 물론 패턴 자체가 다른 변종은 행동패턴이 DB화 되어있지 않으면 진단이 불가능합니다.

필자가 자주 가는 바제2 카페에서는 과거와 달리 최근에는 가볍고 사용자가 직접 처리해야할 부분이 적은 제품을 선호하는 경향이 강해보입니다만 약간의 시스템 퍼포먼스와 바꾸어 어렵지 않고 보안 수준을 높일 수 있는 좋은 제품으로 생각됩니다.

이상입니다.

'▶ 보안 제품 리뷰 > :: PCtools' 카테고리의 다른 글

| PCTools Internet Security 2011 리뷰 (5) - 수동 검사 / 검역소 / 제외 설정 (2) | 2011.05.21 |

|---|---|

| PCTools Internet Security 2011 리뷰 (4) - IntelliGuard (실시간 감시-2) (2) | 2011.05.21 |

| PCTools Internet Security 2011 리뷰 (3) - IntelliGuard (실시간 감시-1) (0) | 2011.05.15 |

| PCTools Internet Security 2011 리뷰 (2) - 기본 UI (메인 화면) (4) | 2011.05.07 |

| PCTools Internet Security 2011 리뷰 (1) - 제품 개요 및 설치 과정 (6) | 2011.05.06 |