다루어 보겠습니다.

참고로 저는 보안 전문가가 아니며 해당 프로그램에 대한 기술적인 지식이 없기에 이 글에 오류가

있을 수 있음을 밝힙니다. 오류가 있는 부분은 언제든지 지적해 주시기 바랍니다.

McAfee Internet Security 2009 리뷰 (1) - 개요 및 설치 과정

McAfee Internet Security 2009 리뷰 (2-1) - Security Center

McAfee Internet Security 2009 리뷰 (2-2) - Computer & Files

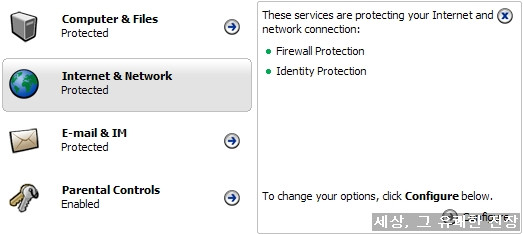

Internet & Network 부분이 담당하는 기능은 방화벽과 개인정보 보호 기능입니다.

이 부분은 Firewall/Personal Information Protection/Password Vault 3가지로 구성되어 있습니다.

맥아피의 방화벽은 내부의 시스템과 외부의 네트워크의 연결을 통제하는 양방향 방화벽과 네트워크

공격을 탐지하는 IDS 기능을 제공합니다.

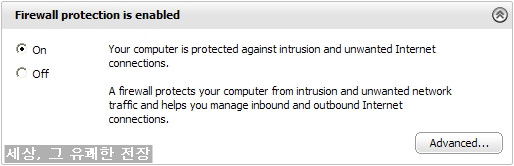

기본적으로 방화벽은 내·외부의 네트워크 연결에 대한 기본 규칙과 네트워크 연결을 시도하는 프로세스들의 개별 규칙이 존재하는데, 맥아피의 방화벽은 네트워크 연결 기본 규칙보다는 개별 프로세스들의 규칙 설정을 통해서 네트워크 연결을 통제하려는 구조같습니다. 사용하는 프로세스(어플리케이션들의)들의 네트워크 연결을 허용/차단할 것인지에 대한 것만을 결정하면 되기 때문에 사용자는 네트워크에 대한 이해와 지식이 부족해도 방화벽을 사용하기가 쉽습니다.

(사실 개인용 전문 방화벽 제품이 아닌이상 대부분의 통합제품의 방화벽은 비슷한 구조를 같습니다.)

고급 설정 메뉴를 통해서 방화벽의 사용과 설정에 관하여 자세히 살펴보겠습니다.

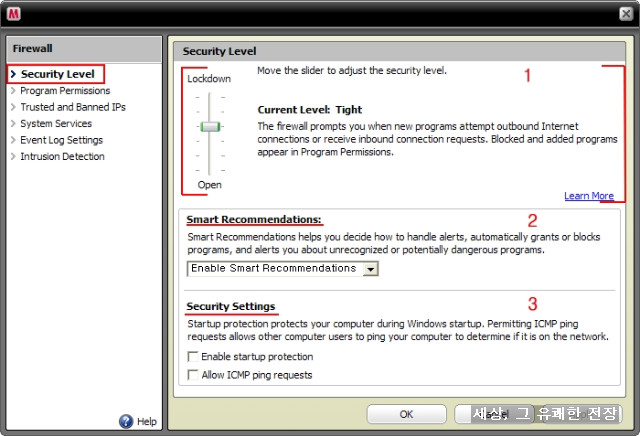

(1) Security Level

이 메뉴는 맥아피 방화벽의 기본적인 행동 규칙을 설정하는 부분입니다.

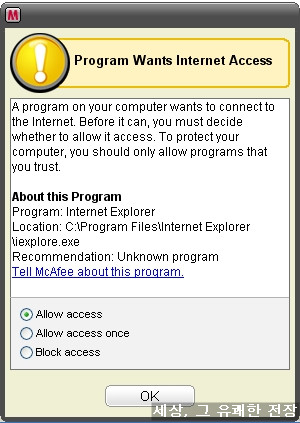

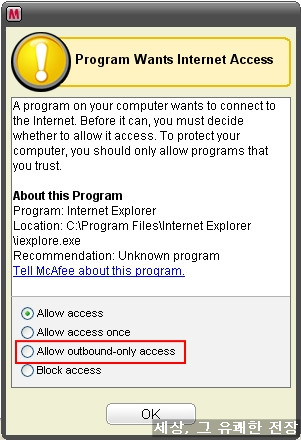

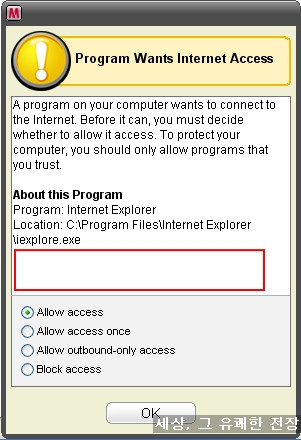

각 부분을 설명하기 전에 먼저 맥아피 방화벽의 어플리케이션에 대한 네트워크 연결 통제 규칙 4가지에 대해 알아보겠습니다.

˚ Allow access : 맥아피의 개별 어플리케이션 설정에서는 Full Access라 칭합니다. 쉽게 말해 모든

인/아웃바운드연결을 허용합니다.

˚ Allow access once : 네트워크 연결을 신청한 프로세스가 로딩될 때까지 Full Access 상태를

유지합니다. 프로세스가 종료되면 네트워크 연결 권한이 사라집니다.

˚ Allow Outbound-only access : 프로세스의 아웃바운드 연결만을 허용합니다.

˚ Block access : 프로세스의 네트워크 연결을 차단합니다.

참고 : 어플리케이션의 네트워크 권한을 아웃바운드 연결을 설정해도 일반적인 어플리케이션들의 네트워크 사용, 예를 들면 웹브라우저를 통한 웹서핑 같은 행동을 할 수 있습니다. 아웃바운드 연결이란 어플리케이션이 네트워크 연결에 대한 신호를 보내어 네트워크 연결을 만드는 것을 허용한다는 의미입니다. 즉, 아웃바운드 연결은 외부 네트워크에서 시스템 내부의 프로세스에게 네트워크 연결을 시도하는 신호를 보내는 것을 차단하는 것이라 생각하면 되겠습니다.

이제 각 부분 설명을 해보겠습니다.

① Security Level : 사용자 시스템과 외부 네트워크간의 연결에 대한 방화벽의 통제 범위를 설정합니다.

모두 6단계가 존재하며 조정 탭을 위로 올릴 수록 방화벽의 통제 강도가 강해지며, 반대로 아래로

내릴 수록 네트워크 연결이 자유롭게 됩니다.

˚ Open : 네트워크 연결을 완전 개방합니다. 방화벽 기능을 비활성화 시킨 것과 동일합니다만

로그기록을 남길 수 있습니다.

˚ Trusting : 기본적으로 어플리케이션의 아웃바운드 연결 요청은 자동적으로 허용합니다.

인바운드 연결 시도가 있을 때에만 사용자에게 알람창을 띄웁니다.

˚ Standard : 어플리케이션의 아웃바운드 요청과 외부에서의 인바운드 요청에 대해 사용자 처리 알람창

을 띄웁니다. 즉, 기본적인 수준의 네트워크 연결 통제가 이루어진다고 생각하면 됩니다.

˚ Tight : 기본적인 처리는 Standard와 동일합니다만 어플리케이션에 대한 처리 명령이 추가됩니다.

허용할 수 있는 처리 조건이 추가되었습니다.

˚ Stealth : 기본적인 처리는 Tight 와 동일합니다만 외부에서 사용자 PC의 포트의 개방/닫힘을 알 수

없도록 포트를 은폐시킵니다. 따라서 외부의 포트 스캔시 어떤 포트가 열려있는지 닫혀있는

지 파악할 수가 없습니다. 이 방화벽수준을 설정하면 분명 사용자 피시의 보안 수준은 올라갑

니다만 P2P 서비스를 사용하거나 일부 온라인 게임 등이 제대로 구동되지 않을 수 있기에 각

서비스가 통신을 요구하는 포트를 사용자가 수동으로 개방시켜놔야 합니다.

(참고 : 그러나 이 기능을 사용한다고 해도 포트스캔툴에 의해 포트 진단은 대부분 이루어 진다고 합니다.)

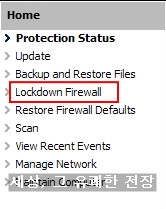

˚ Lock Down : 사용자 시스템과 외부 네트워크를 완전히 단절시킵니다.

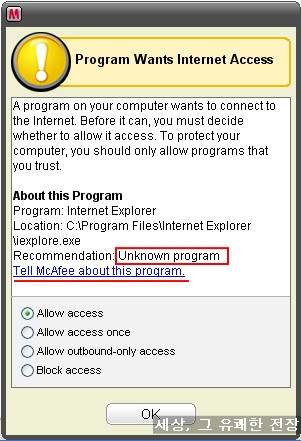

② Smart Recommandations : 방화벽 사용자 알람창에서 사용자 처리 알람창에서 해당 어플리케이션에

대해서 맥아피가 분석한 정보를 제공할 지 여부를 결정합니다.

Enable/Disable/Display only 3가지 결정 부분이 있습니다.

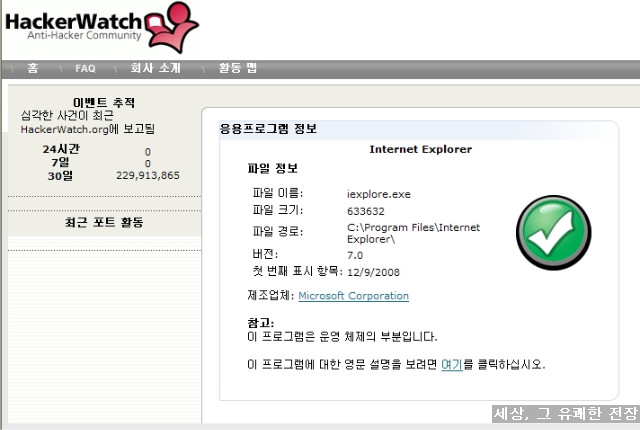

위의 그림에서 빨간 밑줄이 간 파란색 부분을 클릭하면 맥아피의 사용자 서비스 사이트 중 하나인 HackerWatch에서 수집된 어플리케이션의 정보를 보여줍니다. HackerWatch 부분은 이후에 따로 설명하겠습니다.

Display only 경우는 Enable과의 차이가 무엇인지 모르겠습니다. 알고계신 분은 알려주시기 바랍니다.

③ Security Setiing : 맥아피의 기본 설정을 조정합니다.

˚ Enable Startup Protection : 부팅 타임 방화벽이라 불리우는 시스템 부팅시 네트워크 연결을 차단해

주는 방화벽 기능을 이야기 합니다. 일반적으로 시스템 부팅시에는 네트워크 연결이 개방되어 있습

니다만 이를 이용하는 웜등의 공격에서 사용자 피시를 보호하기 위해 XP SP2의 내장 방화벽부터

시작해서 왠만한 방화벽 제품에는 모두 포함되는 기능입니다.

˚ Allow ICMP ping requests : ICMP의 기능 중 하나인 Ping(특정 IP가 네트워크에 연결이 되어 있는지 등을 조사할

때 사용, 신호를 보낸 후 정해진 기간내에 응답이 없으면 연결이 끊어져 있는 것으로 간주)요구 신호를 받아들여 응답

을 허용하는 것입니다.

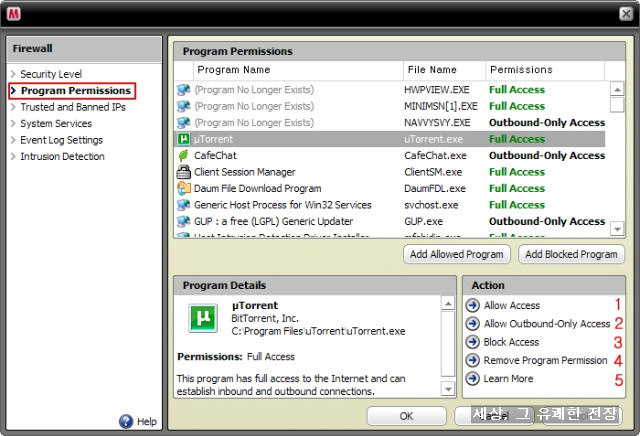

(2) Program Permitions

개별 어플리케이션의 방화벽 연결 규칙을 조정하는 곳입니다. 조정을 원하는 어플리케이션을 클릭하고

오른쪽 하단의 액션 부분에서 원하는 설정을 구하면 됩니다. 설정 중 마지막 Learn More는 HackerWatch 사이트에서 해당 어플리케이션의 정보를 보여주는 것입니다.

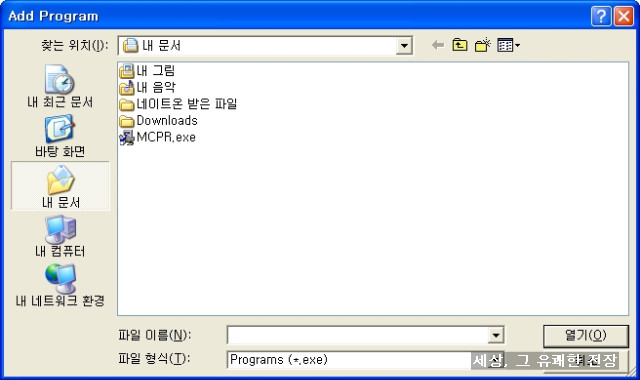

방화벽 연결 규칙에 허용 또는 차단 규칙을 설정하고 싶은 어플리케이션이 있다면 중간부분의

Add Allowed Program이나 Add Block Program 버튼을 클릭하여 해당 어플리케이션을 찾아 열기버튼을

누릅니다.

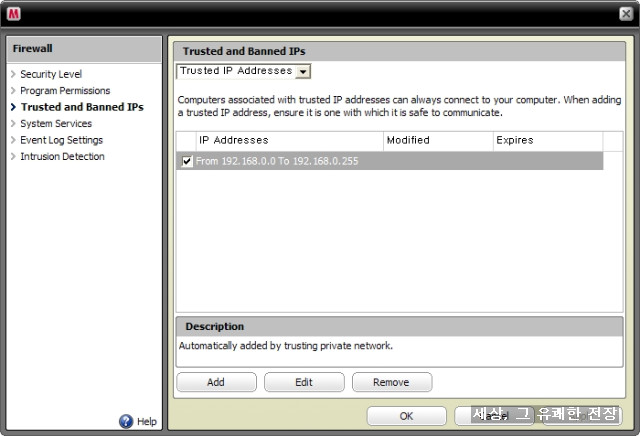

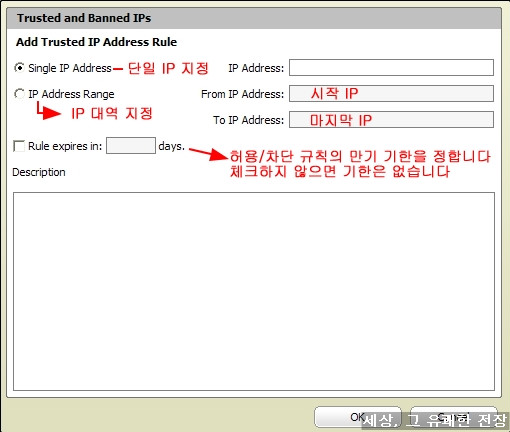

(3) Trusted and Banned IPs

사용자가 임의로 신뢰하거나 차단하고자 하는 IP를 설정하는 부분입니다. 일반 어플리케이션보다 상위 계층임으로 어플리케이션의 해당 IP에 연결 권한이 있어도 여기서 차단된 IP로 등록되면 연결이 시도되지 않습니다.

Add 버튼을 클릭하여 신뢰/차단 IP를 추가합니다.

위의 그림을 보면 알겠습니다만 특정 포트를 막는 설정은 여기서는 할 수 없으며 4번째 시스템 서비스

항목에서 가능합니다.

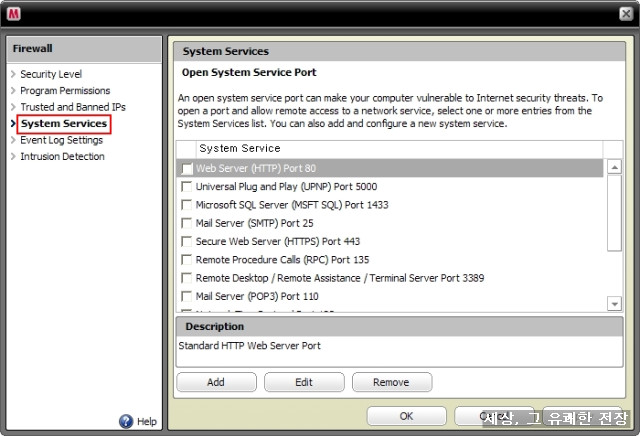

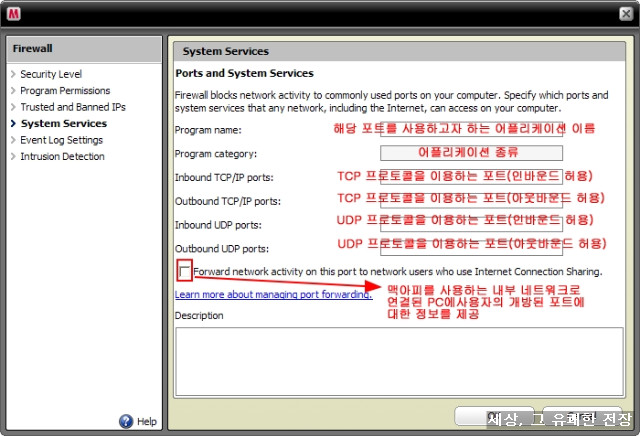

(4) System Services

따로 자세히 다루지는 않겠습다만 윈도우 시스템과 어플리케이션들이 자주 사용하는 포트를 개방할 수 있는 곳입니다. 자주 사용하는 포트들이 미리 지정되어 있어 사용자는 개방하고자 하는 포트를 체크하여 Apply 버튼을 누르기만 하면됩니다.

개인적으로는 통신을 원하는 어플리케이션 제어만으로 왠만한 네트워크 제어가 가능하기 때문에 위의

기능을 통해 해당 포트를 완전히 개방하는 것은 권장하지 않고 싶습니다. 물론 FTP나 P2P 등의 연결시에 특정 포트를 개방해두면 편합니다만 보안 수준을 높이기 위해서는 포트 개방은 가급적 피하는게

좋을 듯 합니다. 어느 방화벽을 사용하던지 왠만하면 포트를 개방하는 건 피해야 할 일이라 생각합니다.

(물론 개방된 포트를 이용해서 개인컴에 뭔가를 시도할 해커는 별로 없다고 생각됩니다.)

Add를 클릭하면 개방하려는 포트를 추가할 수 있습니다.

이용시에 이러한 정보를 바탕으로 연결을 시도하지 않을까 합니다.

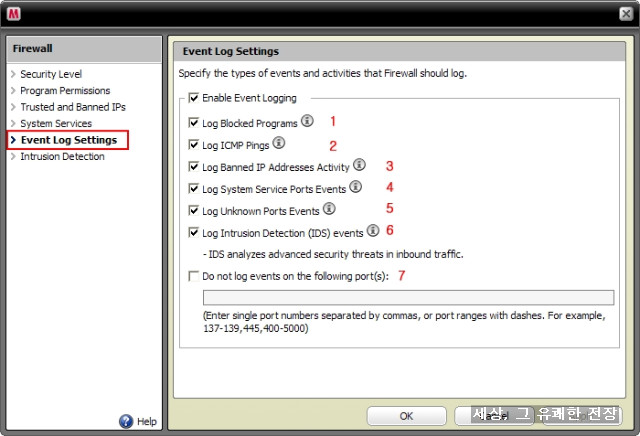

(5) EventLog Settings

방화벽의 네트워크 연결 시도 및 차단 등에 대한 이벤트 기록에 대한 설정을 조정하는 메뉴입니다.

① 네트워크 연결이 차단된 어플리케이션에 대한 기록

② 상대방의 ICMP Ping 요구에 대한 기록

③ 차단된 IP의 접속 시도에 대한 기록

④ 시스템 서비스 메뉴에서 개방시킨 포트 사용 기록 (중요 : 만약 개방시킨 포트가 있다면 반드시 체크합니다.)

⑤ Unknown Port는 1024번 포트 이후의 포트를 의미하는 것으로 보통 일반 어플리케이션들이 사용하는

포트입니다. 1024번 이후의 포트를 이용한 네트워크 연결 기록을 남깁니다.

⑥ IDS에서 탐지한 공격에 대한 기록

⑦ 여기에 특정 포트나 포트 범위를 기록하면 해당 포트들은 위의 설정과 관계없이 로그기록을 남기지

않습니다.

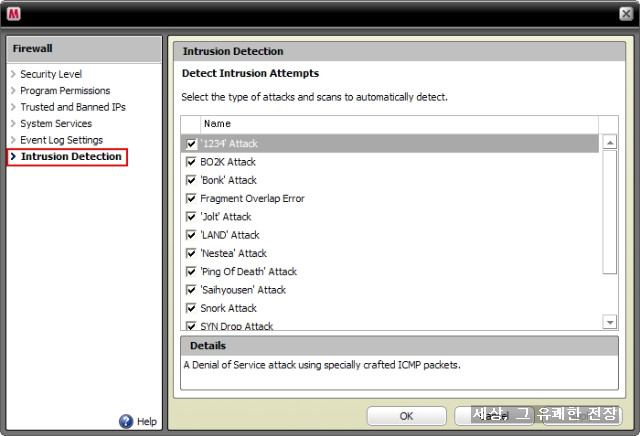

(6) Intrusion Detection (IDS)

탐지하려는 네트워크 공격을 체크하면 됩니다. 가능하면 모든 사항에 체크하기를 권장합니다.

사실 방화벽은 시스템 취약점 등을 이용하는 네트워크 공격에 그렇게 효과적인 방어 기능은 아니라 합니다. 이유는 근본적으로 방화벽은 설정된 규칙에 따라 네트워크 연결을 허용/차단하는 단순한 구조이기 때문입니다. 따라서 정상적인 패킷으로 위장하거나 개방된 포트를 이용해서 침입하는 비정상 패킷에

대해서 특별한 방어 기능이 필요한데 그것이 IDS (Intrusion Dection System)입니다.

다만 IDS는 네트워크 침입에 대해 정보를 제공할 뿐 실제로 자동으로 공격을 차단하는 역활을 하지는

않습니다. IDS의 탐지를 보고받은 사용자가 수동으로 방화벽등을 이용해서 해당 공격을 차단하는 거죠.

기술이 발전함에 따라 IDS의 탐지 능력에 자동 차단 능력까지 갖춘 기능이 IPS (Intrusion Protection System)입니다. 이런 기능 등은 개인용 제품이라기보다는 보통 하드웨어로 구현된 기업용 제품에 사용되는 기술명 혹은 상표명입니다.

물론 소프트웨어로 구현되는 개인용 보안 제품의 방화벽에도 방화벽과 연동되어 네트워크 침입을 탐지/차단하는 IPS 기능이 추가된 경우가 많습니다. 그런데 맥아피 경우 IPS가 아닌 IDS라 명칭이 되어 있네요. 이미 설명했듯이 IDS는 사용자의 수동 처리가 필요한 경우인데, 만약 실제로 사용자 PC에 취약점이 존재해서 네트워크 침입이 이루어졌다면 사용자가 방화벽으로 해당침입경로 IP나 어플리케이션 프로세스의 네트워크 연결을 빨리 차단하지 않으면 실제로 침입이 되어버립니다.

이러한 경우에 맥아피 방화벽이 자동 차단을 시도하는 지에 대한 정보가 없어 고객지원에 채팅문의를 했습니다만 연말이라 그런지 연결이 잘 안되었습니다. 이에 대한 자세한 정보를 얻으면 이 글에 추가하도록 하겠습니다.

(7) 맥아피 방화벽의 단점

맥아피 방화벽은 네트워크 개념을 잘 모르는 사용자라 할지라도 쉽게 사용할 수 있습니다만 몇가지 단점이 있는 듯 합니다.

먼저, 맥아피는 방화벽의 자동 모드가 없습니다. 기본적으로 허용/차단만 지정하는 간단한 설정만으로 운영이 가능합니다만 악성코드 진단시 자동삭제 등의 기능이 기본 설정이면서 방화벽의 자동모드가

없다는건 좀 의문이더군요.

둘 째, 시스템 서비스 기능에서 네트워크 연결에 대한 기본 규칙 설정(특정 포트의 개방에 대한 규칙 설정)이 존재하고, 또한 사용자가 미리 정해진 규칙 외에 새로운 규칙의 추가/변경을 할 수 있도록 기능을 지원하긴 합니다만 개인용 전문 방화벽에 비해 설정 부분이 매우 간소하고 직관적이지 못하기 때문에

네트워크 연결에 관한 세세한 설정을 원하는 사용자에게는 추천할만한 방화벽은 아닙니다.

셋 째, 두번째와 연결되어서 특정 IP의 허용/차단시와 포트 차단이 한개의 항목에서 연계되어 있지 않는 것도 문제입니다. 특정 연결에서 특정 포트의 차단은 불가능합니다. 특정 IP를 완전히 차단하던지, 특정 포트를 완전히 개방하는 것만이 존재합니다. 다른 것에 비해 개인적으로는 이 부분이 특히 문제라 생각

됩니다.

넷 째, 이건 사용자에 따라 다르겠습니다만 HIPS를 지원하지 않기 때문에 아웃바운드 연결에 대해 취약한 점이 존재합니다. 맥아피도 기업용 제품으로 눈을 돌리면 HIPS, NIPS 등등 현재 사용되는 최신 기술항목을 다 가지고 있습니다. 아르테미스도 마찬가지지만 유독 개인용 제품은 사용자가 사용시에 조금 어려워할만한 기술은 모두 빼는 것 같아 아쉽습니다.

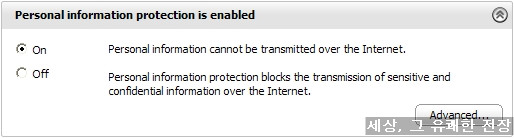

해당 기능은 사용자가 추가한 특정 개인 정보가 암호화 되지 않는 네트워크 전송, 예를 들면 HTTPS 전송이나 은행 암호화 프로그램같은 암호 모듈 등을 통한 정보 암호화, 네이버 로그인 같은 플래쉬 형태의 로그인 메뉴 등이 아닌 일반 메일, 메신져 등을 통한 정보가 사용자의 허락없이 외부로 빠져나가는 것을

차단합니다. 이 기능을 사용하면 일부 키로거 등이 외부에 보내는 신호도 차단할 수 있습니다.

(물론 이 기능에 잡힐 정도의 키로거라면 방화벽에서 네트워크 연결이 이미 차단될 가능성이 높습니다.)

예를 들어 설명해보겠습니다.

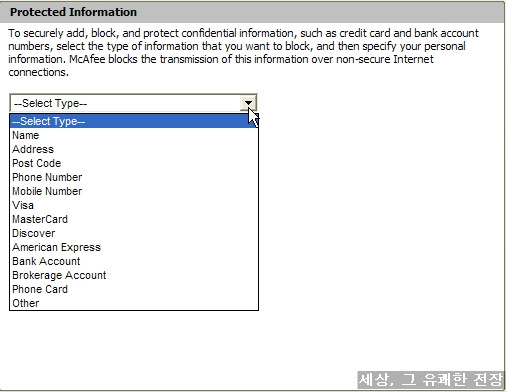

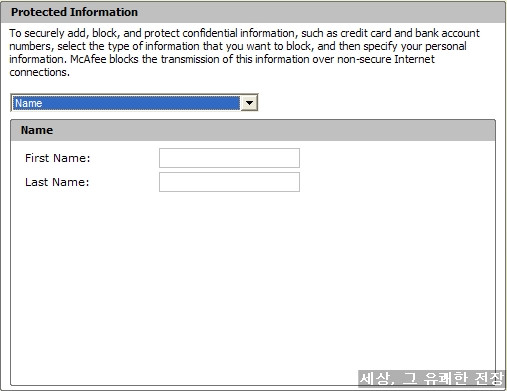

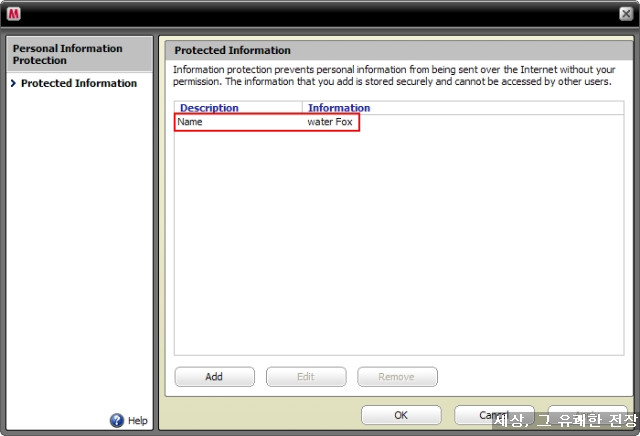

보호하고 싶은 정보를 Add를 클릭하여 저장합니다.

많은 카테고리가 있습니다. 사용하는 정보는 카테고리에 맞게 설정해야 합니다. 예를 들어 이름란에

숫자나 특수기호는 사용못합니다.

한글판 사용을 안하는데 맥아피는 이 기능을 위해서는 한글판이 필요할 듯 합니다.

보호하고자 하는 정보를 추가했습니다.

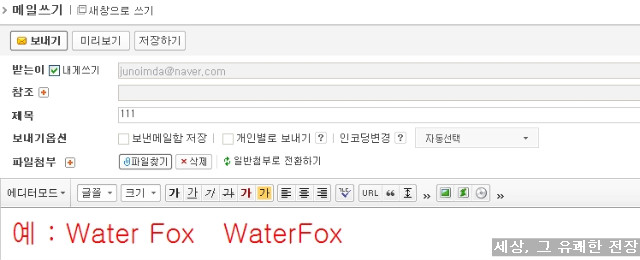

아래 그림처럼 메일이나 메신져 등 암호화 되지 않고 정보가 전송되는 네트워크연결을 시도합니다.

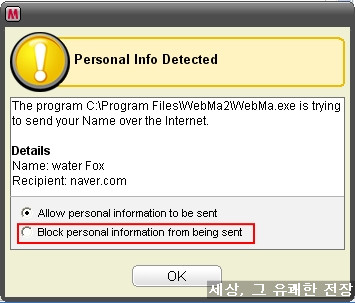

개인 정보 전송에 대한 알람창이 활성화 됩니다.

차단을 지정해봅니다. 차단을 하더라도 메일이 정상적으로 보내집니다.

그러나 아래 그림처럼 실제 정보는 제거되었습니다.

참고로 메신져가 아닌 네이버 채팅 프로그램같은 일부 채팅 프로그램은 정보전송이 잘되더군요.

이 기능이 탐지할 수 있는 영역이 매우 제한적인 듯 싶으니 너무 과신하지는 마시기 바랍니다.

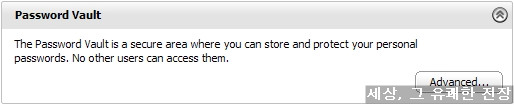

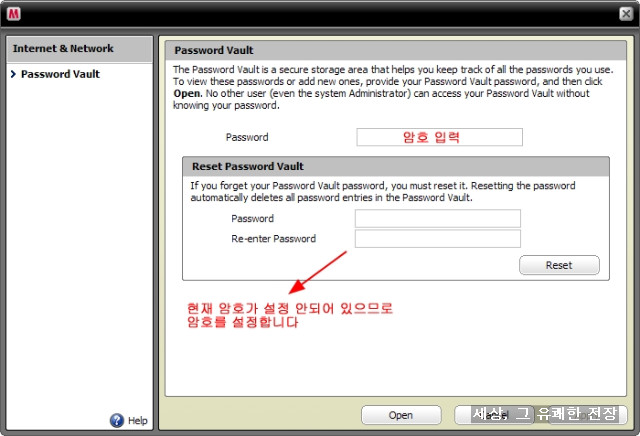

해당 기능은 사용자가 웹사이트의 로그인 암호나 인터넷 뱅킹 암호 등 잊어버리기 쉽거나, 잊어버리면

난감한 경우가 발생하는 정보등을 저장하는 곳입니다.

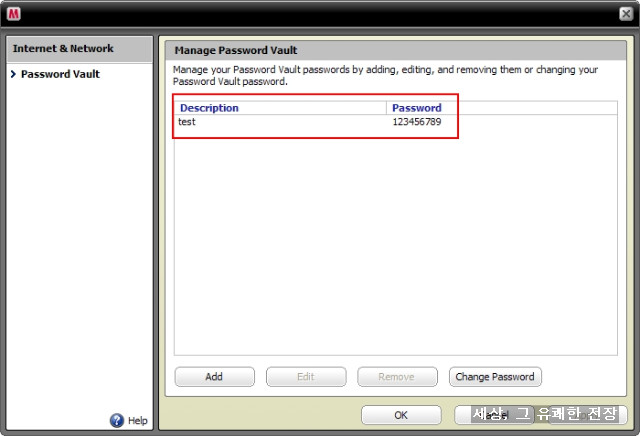

암호를 입력하면 아래처럼 사용자가 저장한 암호가 보입니다.

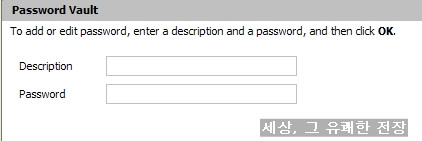

더 추가하고 싶으면 ADD를 클릭하면 아래처럼 비번과 그에 대한 설명을 추가할 수 있습니다.

해당 기능은 단순히 정보를 암호화해서 하드에 저장하는 기능입니다. 웹하드같은 서비스가 아니므로

하드디스크가 망가지면 해당 정보도 같이 사라집니다.

이상 맥아피의 Internet & Network 기능에 대한 리뷰를 마칩니다.

'▶ 보안 제품 리뷰 > :: McAfee' 카테고리의 다른 글

| McAfee Internet Security 2009 리뷰 (2-5) - 이벤트 기록 및 검역소 (6) | 2009.01.08 |

|---|---|

| McAfee Internet Security 2009 리뷰 (2-4) - E-Mail & IM / Parental Controls (4) | 2009.01.03 |

| McAfee Internet Security 2009 리뷰 (2-2) - Computer & Files (3) | 2008.12.24 |

| McAfee Internet Security 2009 리뷰 (2-1) - Security Center (4) | 2008.12.17 |

| McAfee Internet Security 2009 리뷰 (1) - 개요 및 설치 과정 (14) | 2008.12.16 |