반응형

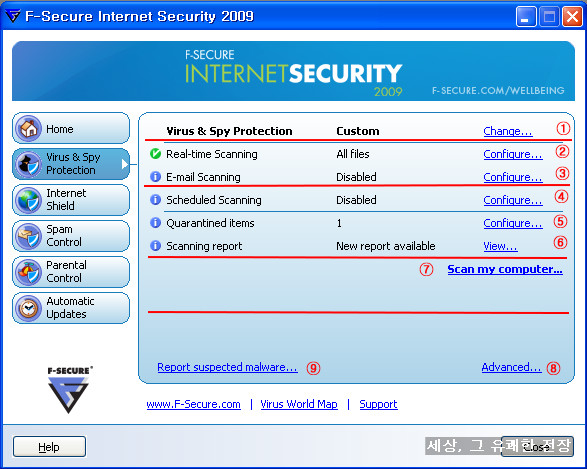

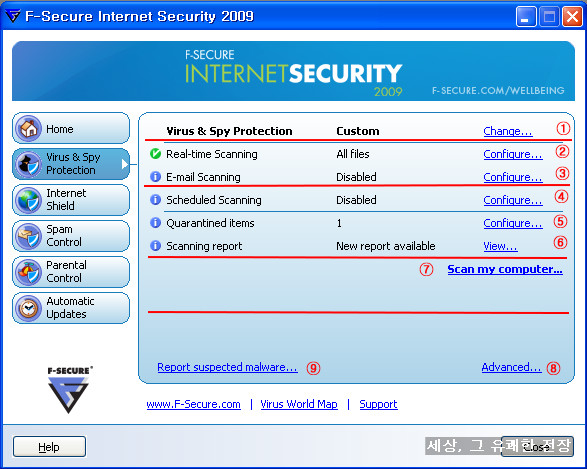

에프시큐어의 악성코드 탐지기능을 담당하고 있는 Virus & Spy Protection 항목입니다.

이곳에서 파일 실시간 감시와 수동 검사등 악성코드 탐지 방식의 설정 조정과 실행이 가능하며

예약 검사 기능과 검역소 및 악성코드 신고 기능이 추가되어 있습니다.

Virus & SPy Protection 부분은 기능의 역활면에서 크게 5부분을 나뉘어 설명할 수 있을 것 같습니다.

˚ 시스템 감시 강도 설정 - 1번 항목

˚ 실시간 감시(파일 및 메일 감시) - 2, 3번 항목

˚ 수동 스캔 - 7번 항목

˚ 예약 검사, 검역소, 수동 스캔 내역 보기 등 보조기능 - 4, 5, 6번 항목

˚ 설정 항목 단추, 악성코드 신고 링크 - 8, 9번 항목

참고 : 원래 감시 강도 설정 부분을 첫 번째로 다루어야 하지만 에프시큐어의 기능/설정 부분을 미리 설명하면 더 이해가 쉬울 것 같아 두 번째 항목인 실시간 감시와 수동검사 설정을 먼저 설명하겠습니다.

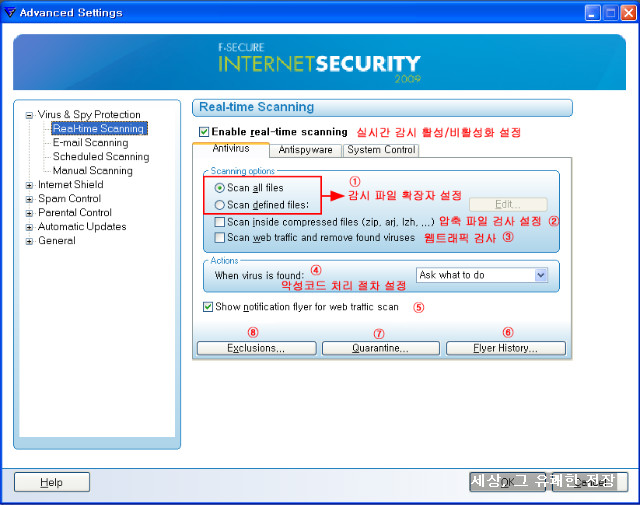

에프시큐어는 앞서 설명한대로 바이러스류와 스파이웨어류의 악성코드를 따로 분리해서 진단할 수

있습니다. 다만 맨 위의 실시간 감시 활성/비활성 설정은 모든 실시간 감시에 대한 설정이기에 AV

기능을 비활성화한 후 안티스파이웨어나 시스템 컨트롤 기능만을 활성시킬 수는 없습니다.

즉 실시간 감시 기능이 활성화 되어있으면 AV 감시도 항상 활성화 되어 있습니다.

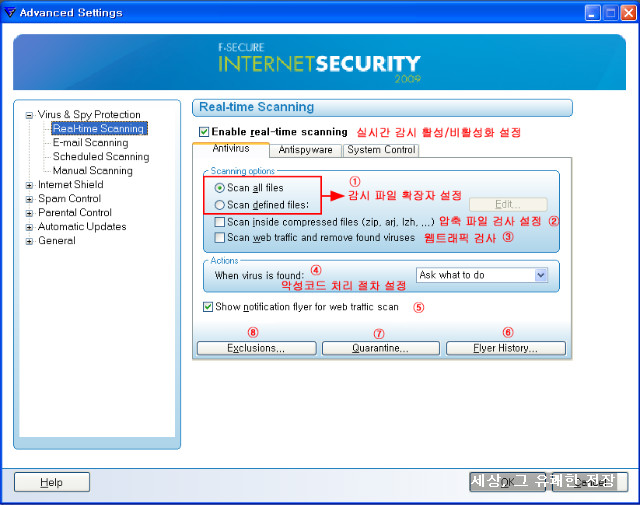

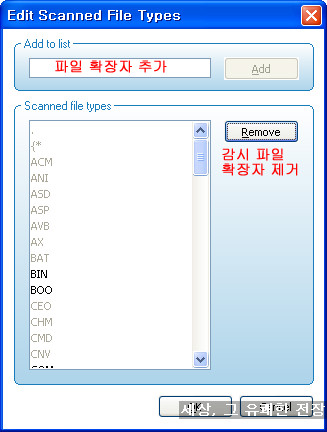

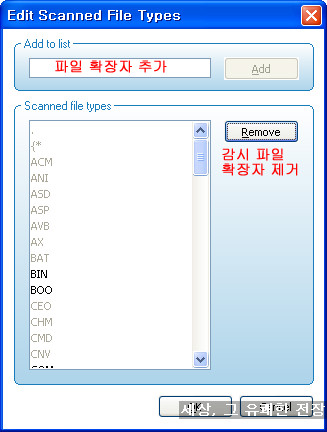

① 감시 파일 포맷 설정 : 모든 파일 확장자를 감시하거나 특정 확장자만을 감시하도록 설정합니다.

특정확장자만을 감시하도록 할 때 Edit 버튼을 클릭해서 아래 그림처럼 사용자가 감시할 확장자를

추가하거나 제거할 수 있습니다.

단, 확장자 추가는 자유롭지만 확장자 제거시에는 진한 검정색으로 표시된 확장자만을 제거할 수

있습니다.

② 압축 파일 내부 감시 : 7z 포맷을 포함한 대부분의 압축파일내부를 감시할 수 있습니다.

그러나 카스퍼스키처럼 압축파일을 풀어 내부의 악성코드를 삭제 후 재압축하지는 않습니다.

압축 포맷에 따라 대처가 다른데 악성코드가 포함된 압축파일인 경우 7z 포맷은 안에 다른 정상적인

파일의 첨부 여부와 관계없이 압축 파일 자체의 제거가 이루어지고, zip rar 포맷과 같은 좀 더 대중적

인 포맷인 경우 압축파일 접근 금지가 이루어집니다. 즉 실시간 감시가 활성화된 상태에서는 압축

파일을 열거나 안에 파일을 수정할 수 없습니다.

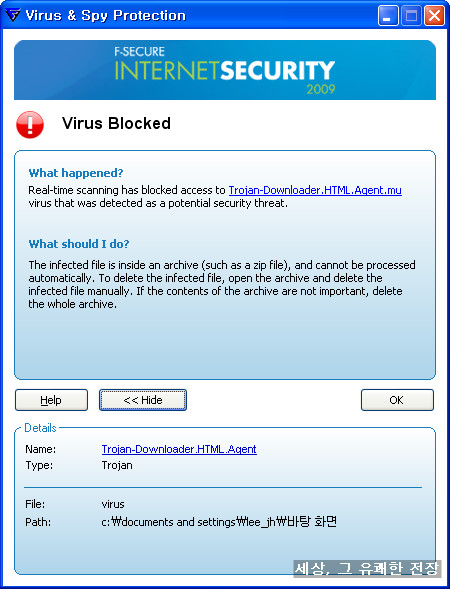

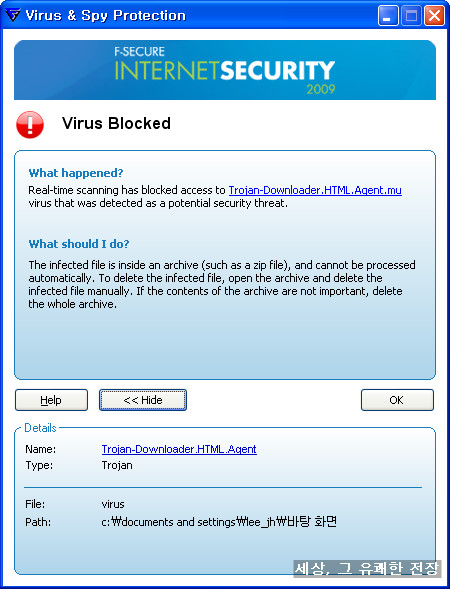

zip 포맷에 대한 압축파일 내부 진단 시 알람창

zip 포맷에 대한 압축파일 내부 진단 시 알람창

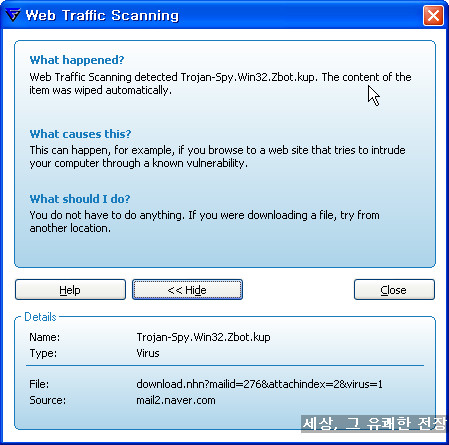

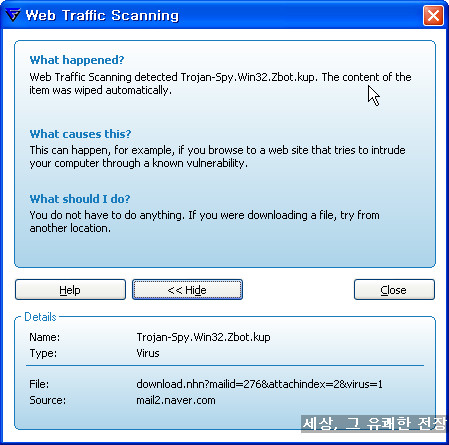

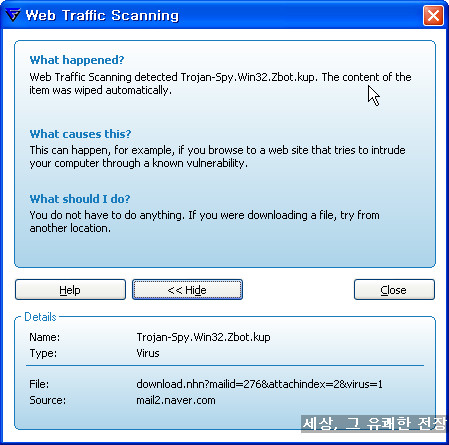

③ 웹트래픽 검사 : 이는 카스퍼스키의 웹트래픽 검사와 동일한 기능입니다. 특정 웹사이트에서 다운되

는 악성코드를 사용자 시스템에 다운되기 전에 네트워크 단에서 차단하는 기능입니다.

아쉽게도 해당 기능에 대한 자세한 정보를 찾지 못해서 검사 방식(카스퍼스키의 예를 들면 스트리밍 방식인지

버퍼링 방식인지)과 감시 포트에 대한 정보가 없습니다. 최소한 IE와 IE 기반 웹브라우저에서는 해당

기능이 정상적으로 작동합니다.

이 기능을 활성화 시키면 이미지파일이나 플래쉬 파일이 많은 웹사이트에서는 페이지 로딩시 딜레이

를 느낄 수도 있습니다.

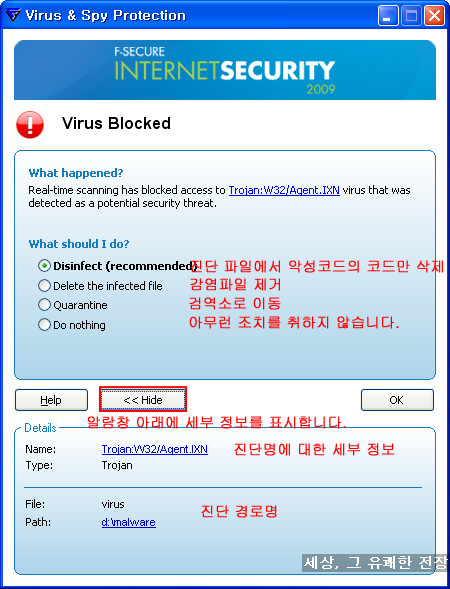

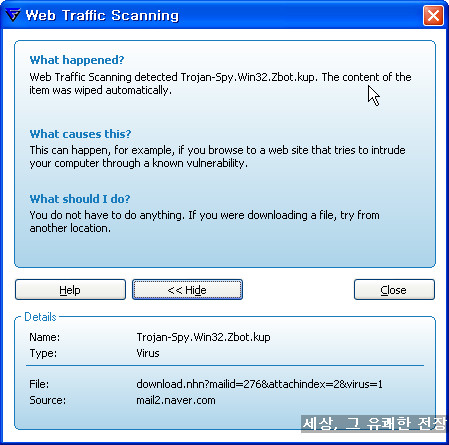

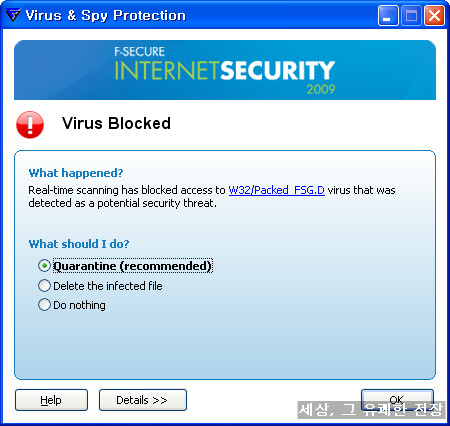

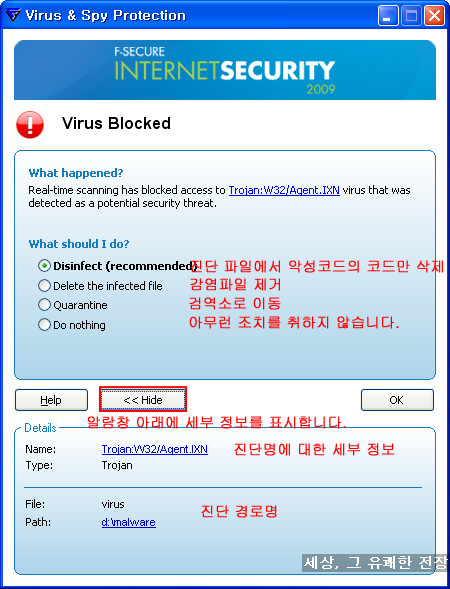

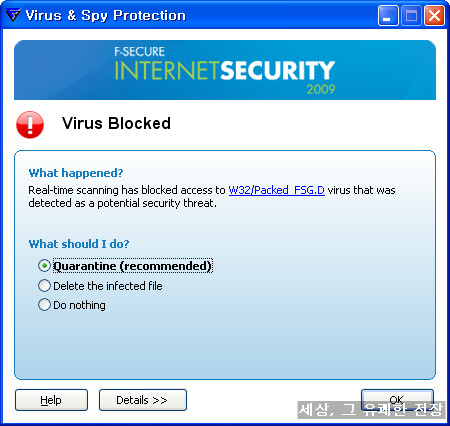

웹트래픽 검사에서 악성코드가 진단되면 우측 하단에 아래와 같은 Flyer 알람창이 활성화 됩니다.

이 알람창을 클릭하면 아래와 같이 진단된 악성코드에 대한 정보가 표시됩니다.

그런데 웹트래픽 기능이 다운로드 되는 악성코드를 깔끔하게 처리하지는 못하는 것으로 보입니다.

예를 들어 설명해 보겠습니다.

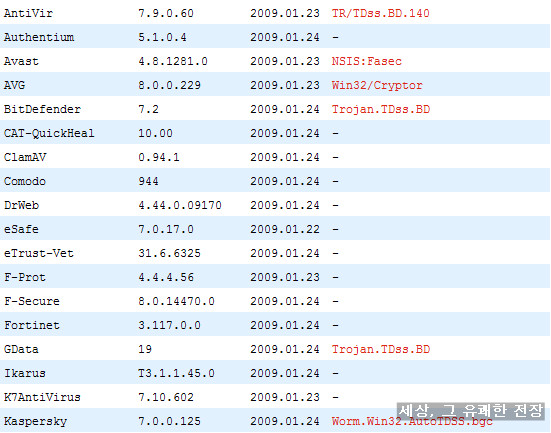

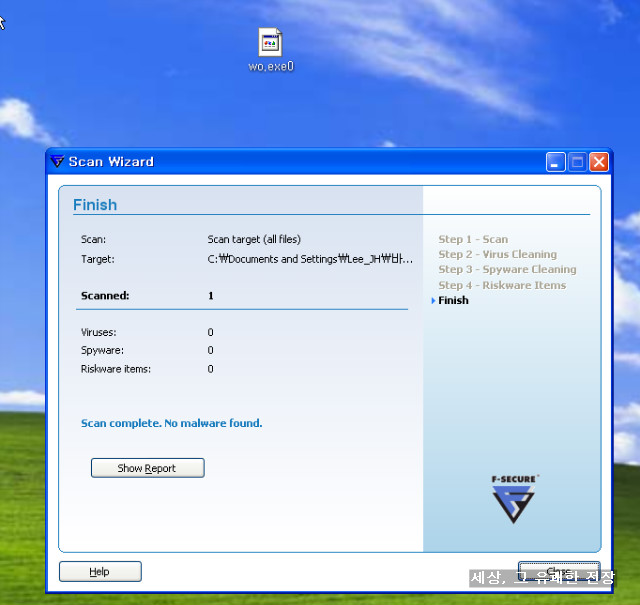

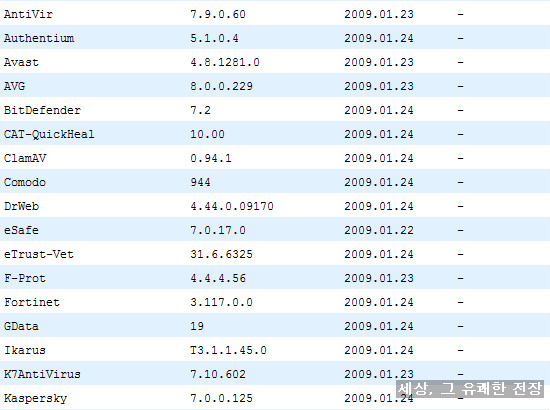

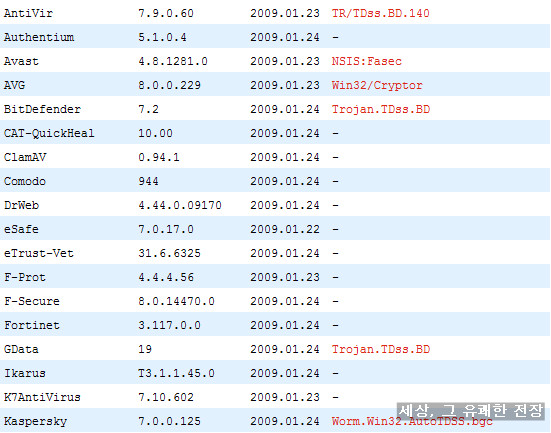

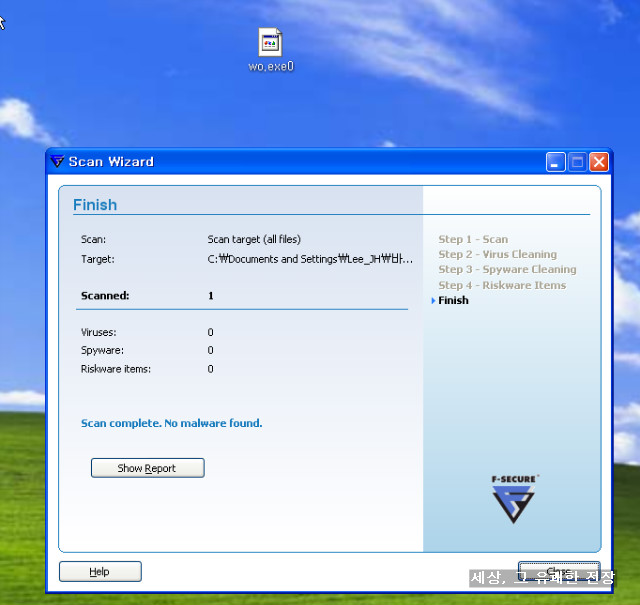

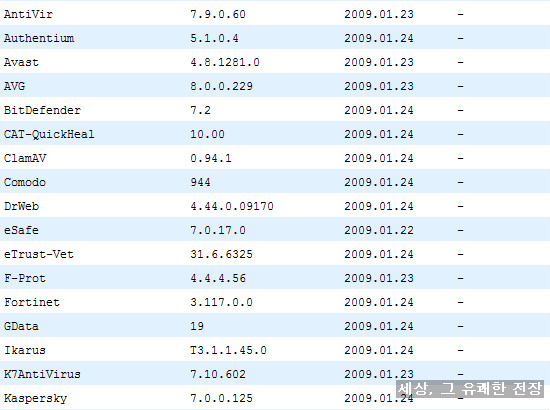

위의 그림처럼 진단되는 악성코드가 있습니다. 바이러스 토탈의 일부 결과는 아래와 같습니다.

이 파일이 웹사이트 등에서 다운될 때 웹트래픽 기능이 이를 차단했다는 메세지가 나오지만 아래

그림처럼 해당 파일은 다운되어 있습니다. 그러나 온전한 상태로 다운된 것이 아니라 실제로는 진단이

되지 않습니다.

해당 파일의 바이러스 토탈 결과

해당 파일의 바이러스 토탈 결과

해당 파일을 열어본 결과 파일이 깨져있는 것을 확인할 수 있었습니다. 또한 파일 크기는 같지만 md5

와 sha1값도 달라집니다. 이처럼 악성코드로서 기능은 못하게 되었습니다만 다운 시에 다운 자체가

되지 않도록 차단이 이루어져야 하는 것이 아닌가 합니다.

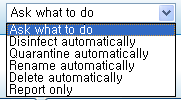

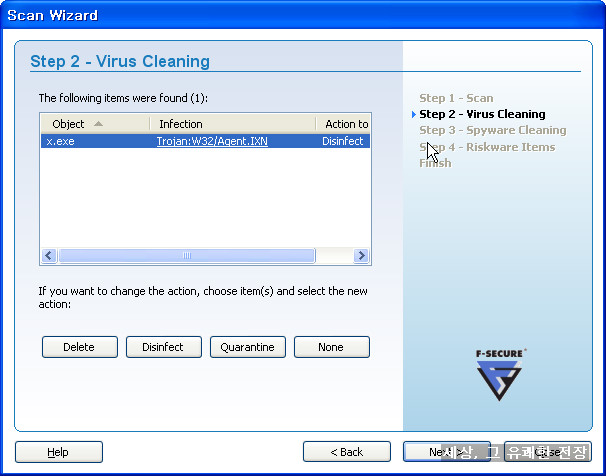

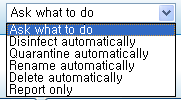

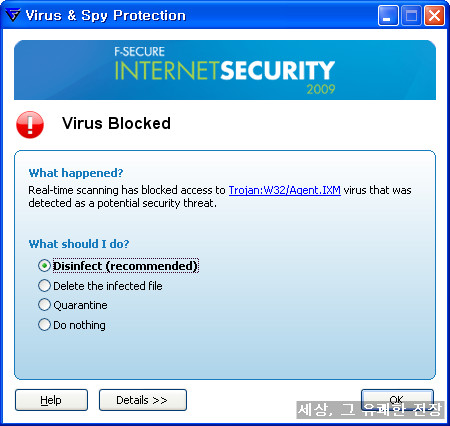

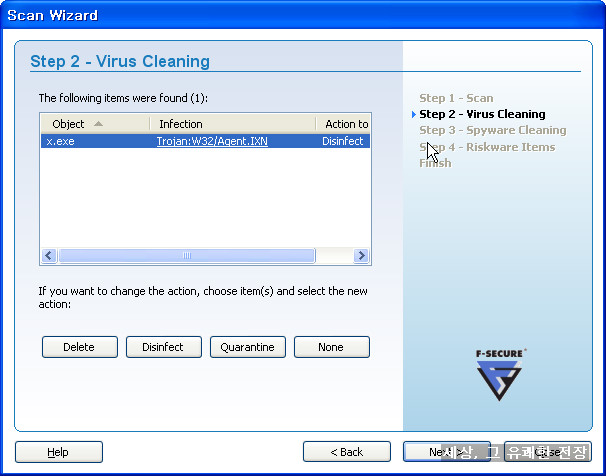

④ 악성코드 처리 방법 설정

악성코드 처리 방법은 사용자 처리/자동 치료/자동 검역소 이동/자동 이름 변경/자동 삭제/로그만 기록

등 모두 6가지입니다.

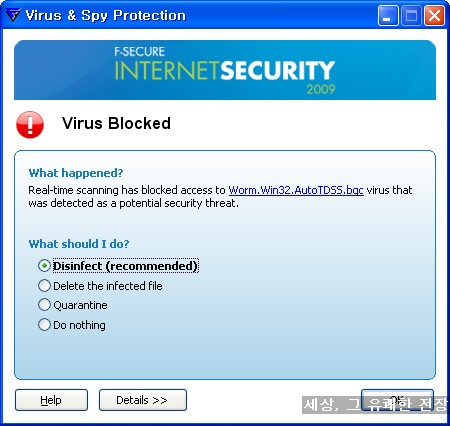

각각의 경우마다 악성코드 탐지시 활성화되는 알람창이 차이가 있는데, 그중 몇 개를 살펴보겠습니다.

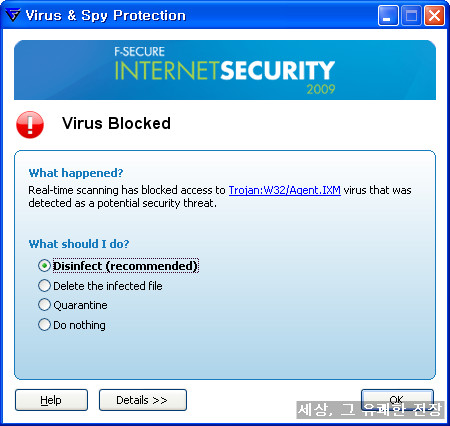

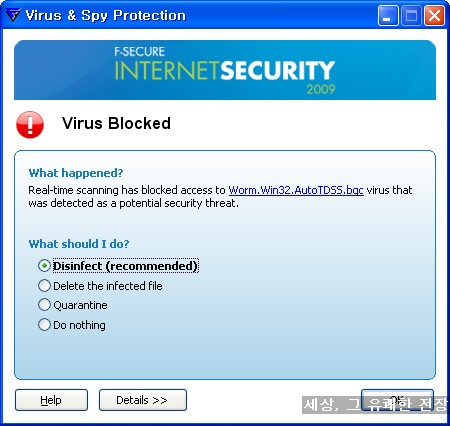

ⓐ 사용자 처리

악성코드 탐지시 조치를 사용자 처리로 설정했을 때의 알람창입니다.

치료/삭제/검역소 이동/조치 없음의 4가지 조치가 가능합니다.

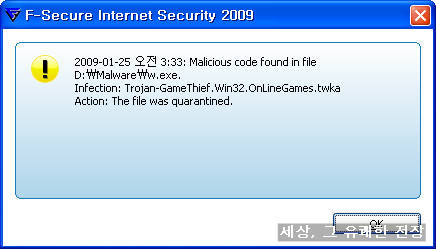

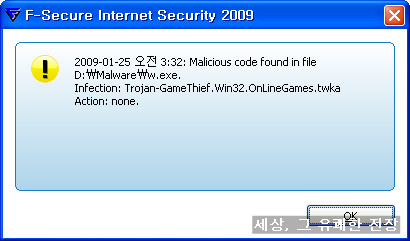

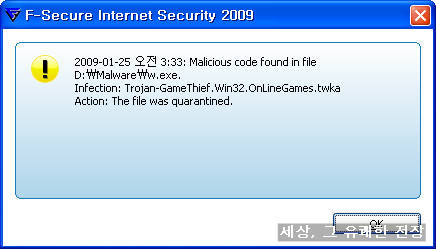

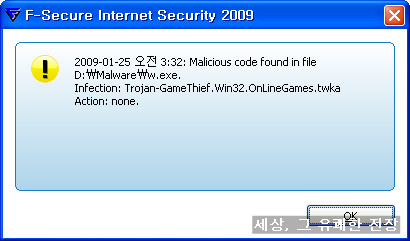

ⓑ 자동 치료/자동 삭제/검역소 이동/이름 변경 등의 조치시

ⓒ 로그만 기록 조치시

ⓒ 로그만 기록 조치시

비교적 깔끔한 알람창입니다만 사용자 처리 설정시 활성화되는 알람창에 개인적으로 아쉬운 점이 몇

가지 있었습니다.

첫 번째는 일부 검역소 이동이 조치사항인 악성코드가 있으나 대부분의 악성코드가 Disinfected(치료)

기능이 기본 조치 사항으로 나타난다는 점입니다. 치료가 불가능한 경우에도 치료 기능에 체크되어

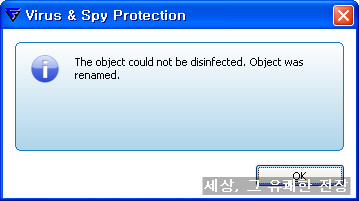

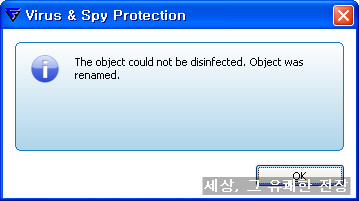

있는데, 에프시큐어에서는 치료가 불가능한 악성코드를 치료 조치했을 경우 아래와 같은 알람창이 나타

나며 파일의 확장자를 변경시켜 사용자가 실행할 수 없도록 조치합니다.

카스퍼스키 경우 스스로 악성코드를 분석해서 치료할 수 있을 경우에만 해당 조치가 활성화 됩니다.

비록, 이름 변경 조치가 이루어져서 해당 파일이 실행되거나 하지는 않겠습니다만 삭제나 검역소 이동

등의 조치를 취하기 위해 사용자가 한번이라도 더 행동을 취해야한다는 문제가 있습니다.

카스퍼스키나 다른 제품들처럼 치료가 가능한 경우인지 아닌지를 미리 분석하여 사용자 처리 알람창에

가장 권장할 만한 처리 방법이 자동으로 지정되도록 개선되었으면 합니다.

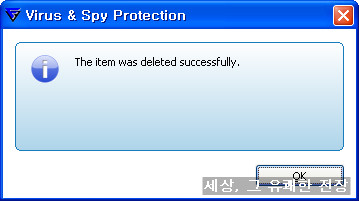

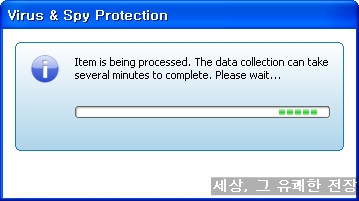

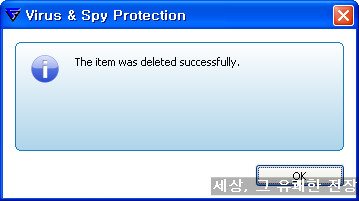

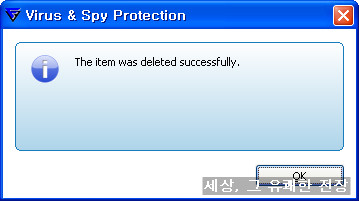

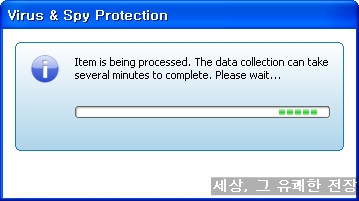

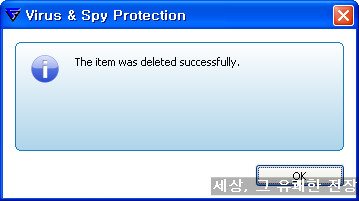

참고로 삭제 등의 조치가 잘 이우러지면 아래와 같은 알람창이 활성화 됩니다.

두 번째 문제로는 악성코드 탐지시 어떠한 파일을 진단했는지 파일명 확인이 불가능하다는 것 입니다.

이건 좀 심각한 문제인데 진단된 악성코드의 진단명과 위치한 폴더 정보만 있을 뿐 해당 파일명에 대한

정보가 없습니다. 여러 파일이 동시에 존재하는 폴더에서 진단되었을 때 사용자는 검역소로 보내거나

이름 변경 등의 조치를 취해야만 어떤 파일이 진단되었는지 확인이 가능합니다.

이 점은 다음 버전에서는 꼭 개선해야할 부분인 것 같습니다.

세 번째는 알람창의 조치 내용 중에서 진단된 파일을 제외 설정하는 조치가 없다는 것입니다. 사용자가

설정 항목에서 따로 해당 파일의 제외 조치를 할 수 있습니다만 진단시에 바로 제외 설정을 할 수 있다

면 사용자 입장에서는 그만큼 사용 편의성이 증가할 것이라 생각합니다.

물론 알람창에 이러한 설정이 존재하는 것이 사용자에 따라 필요없을 수도 있겠습니다만 오진이 아예

없는 제품이라고 하기는 어렵기 때문에 기본적으로 필요한 기능이 아닌가 합니다.

⑤ 이 기능은 다음에 설명할 Flyer History와 관련된 기능으로 웹트래픽 검사에서 악성코드가 진단된

경우 Flyer 창에서 웹트래픽 로그 기록을 볼 수 있게 로그를 기록하는 기능입니다.

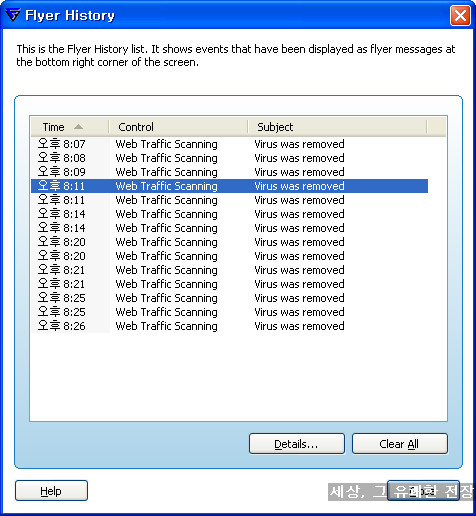

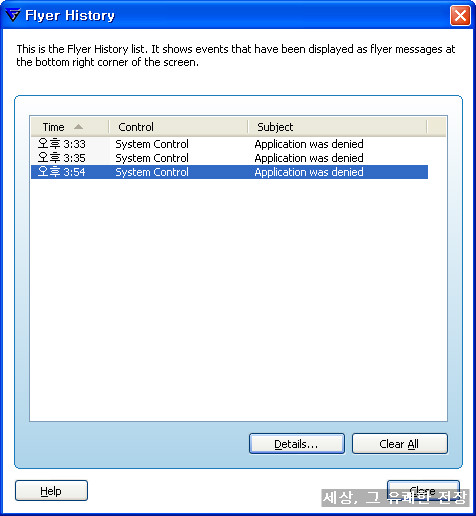

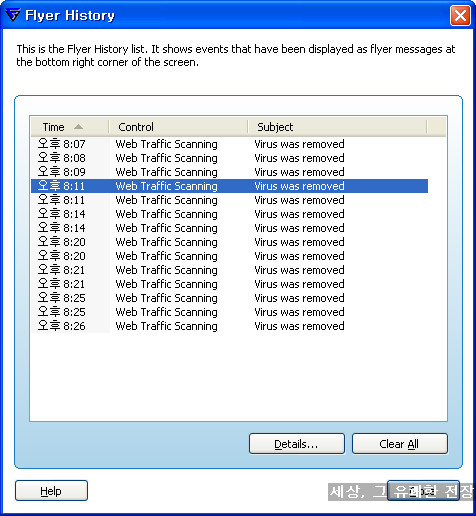

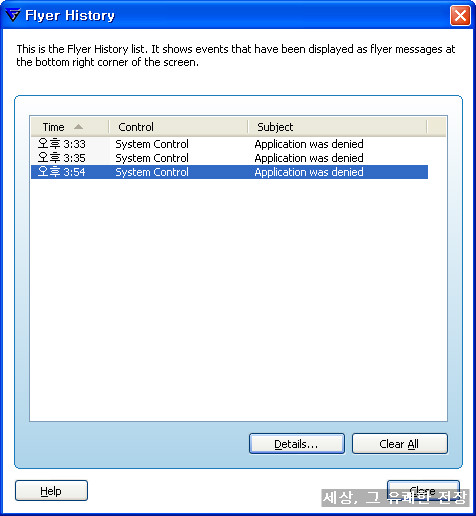

⑥ Flyer History : 에프시큐어 개인용 제품에는 실시간 감시나 수동 검사에 대한 과거 로그 기록을 볼 수

가 없습니다. 개인적으로 이해할 수 없습니다만 한번 진단되어 처리가 된 악성코드에 대해서 정보를

찾을 수가 없습니다. 대신 웹트래픽 검사 기록이나 딥가드에서 차단된 프로세스(자동모드시)에 대한

정보는 Flyer History에서 따로 확인이 가능합니다.

(참고 : 딥가드는 프로세스 처리 관련 항목이 따로 있어 로그 기록이 필요 없습니다. 뒤에서 설명하도록 하겠습니다.)

Flyer 기록

Flyer 기록

위와 같이 기록된 정보에 대해 자세한 정보를 찾고 싶으면 Details 버튼을 클릭하거나 더블 클릭을

하면 되는데 아래와 같은 알람창이 활성화 됩니다.

웹트래픽 검사시에 나온 알람창과 동일합니다.

웹트래픽 검사시에 나온 알람창과 동일합니다.

실시간 감시 알람창도 마찬가지인데 에프시큐어의 모든 기능이 위와 같은 알람창처럼 사용자 처리에

대한 도움 말은 많지만 정작 실제 진단된 악성코드에 대한 정확하고 세세한 정보를 제공해주지는 않

습니다. 에프시큐어 특유의 정보 제공 인터페이스인지는 몰라도 개인적으로는 좀 불만이 있습니다.

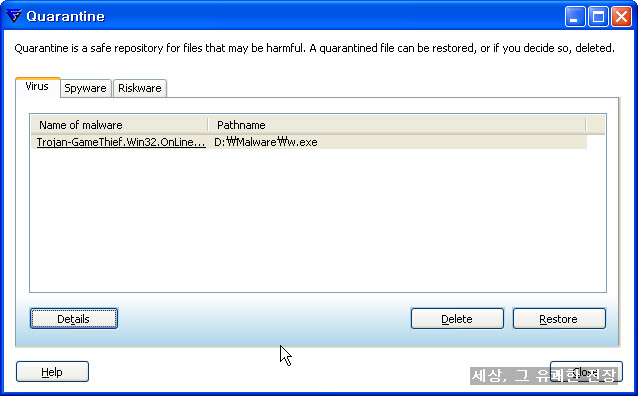

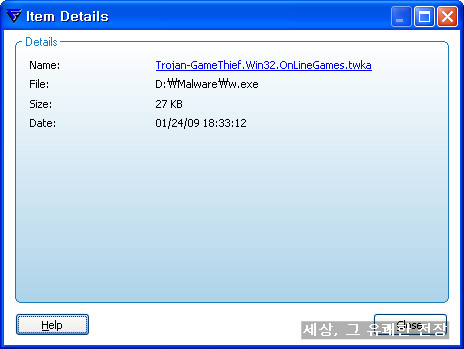

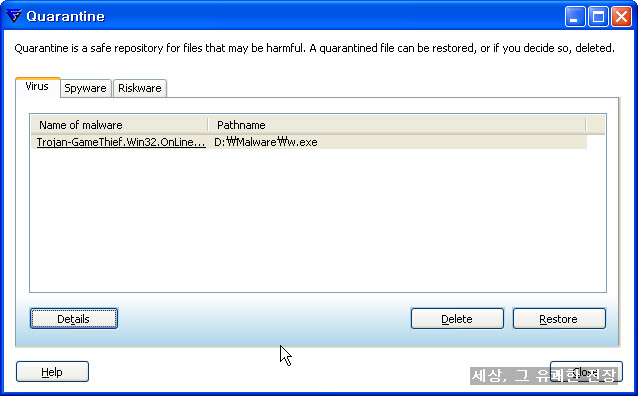

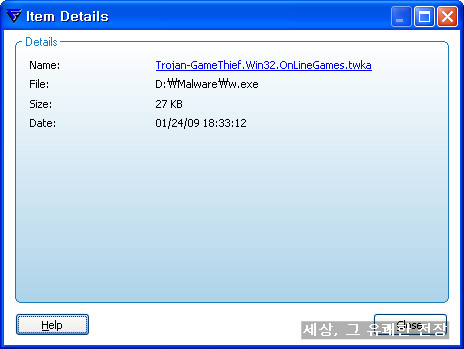

⑦ 검역소 : 진단된 악성코드를 안전하게 격리시킵니다.

검역소에 격리된 악성코드는 악성코드 종류에 따라 따로 분류가 되어 격리됩니다. 그리고 검역소에

저장을 하고서 Details 버튼을 클릭하면 비로소 진단된 악성코드의 파일명을 알 수 있습니다.

격리된 악성코드를 복원할 때 복원위치는 악성코드가 탐지된 위치에 그래도 복원이 됩니다.

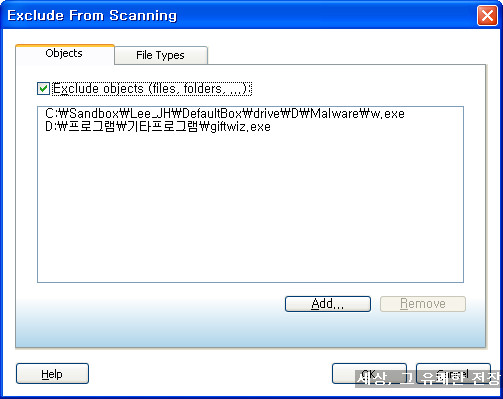

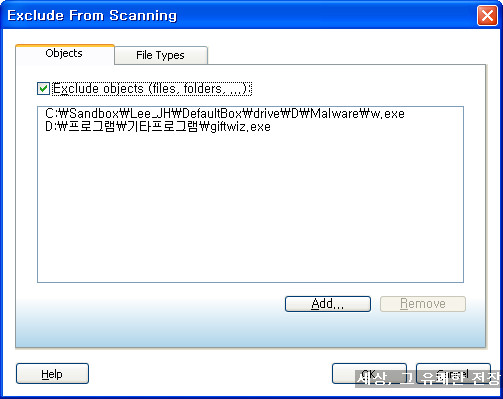

⑧ Exclusion : 특정 파일이나 파일 확장자를 실시간 감시에서 제외 시키는 기능입니다.

Add 버튼으로 제외설정을 원하는 파일을 지정합니다.

Add 버튼으로 제외설정을 원하는 파일을 지정합니다.

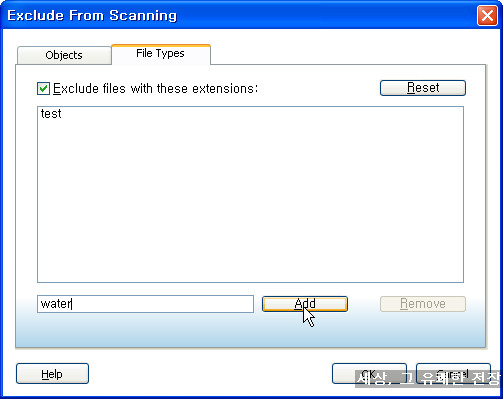

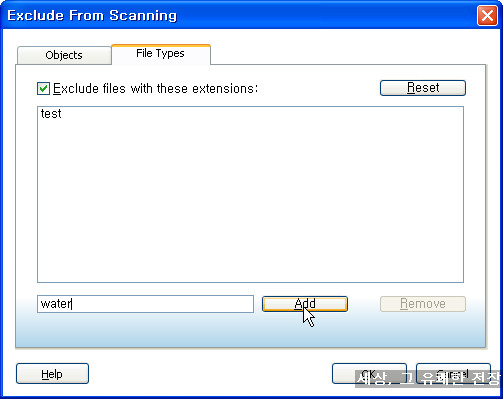

에프시큐어에서는 특정 확장자 자체를 감시에서 제외 시킬 수 있는데 확장자를 입력 후 add 버튼을

에프시큐어에서는 특정 확장자 자체를 감시에서 제외 시킬 수 있는데 확장자를 입력 후 add 버튼을

클릭하면 됩니다.

▶ 에프시큐어 제외설정의 문제점

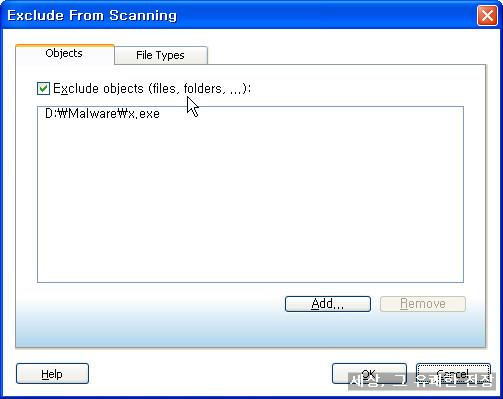

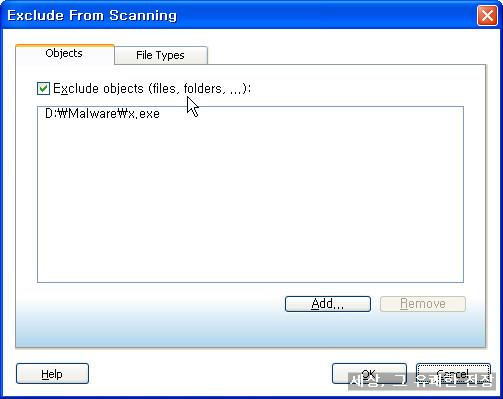

실시간 감시의 제외 기능이 해당 파일을 에프시큐어의 감시에서 완벽하게 제외하지 못하는 문제점이

있습니다. 예를 들어 설명합니다.

해당 악성코드는 히드라 엔진에서 진단 중인 악성코드인데 아래 그림처럼 현재 파일 실시간 감시에서

해당 악성코드는 히드라 엔진에서 진단 중인 악성코드인데 아래 그림처럼 현재 파일 실시간 감시에서

제외된 상태입니다.

이 경우 폴더진입이나 해당 파일 클릭 등 일반적으로 실시간 감시에서 진단되는 접근에 대해서는

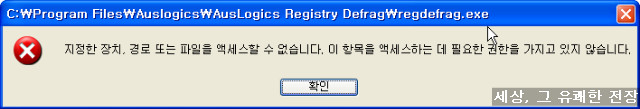

분명히 제외설정이 잘 적용되었습니다만 해당 파일을 실행시키면 아래와 같이 진단이 되버립니다.

개인적은 추측으로는 딥가드 2.0의 행동탐지기반 엔진에서 분석 전에 항상 시그니처 기반 엔진에서

다시 한번 검사를 진행하기 때문에 발생하는 문제가 아닌가 합니다. 이 경우 결국 오진난 프로그램은

오진이 해결되지 전까지는 실행이 안된다는 크나큰 문제가 발생할 수 있습니다.

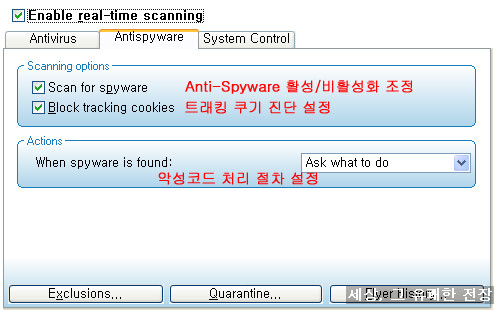

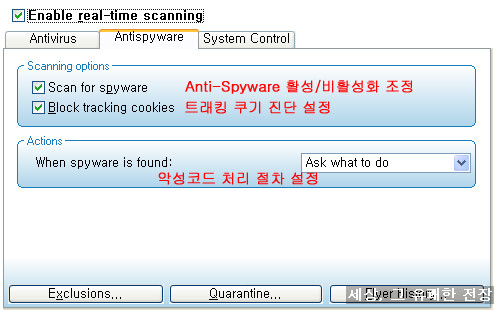

(2) Anti-Spyware

위의 그림에 나온대로 안티스파이웨어 부분의 설정은 단순합니다. 악성코드 처리 절차도 사용자 처리/

로그만 기록 두 가지 밖에 없습니다. 기타 제외 설정이나 검역소 Flyer 등은 모두 AV 감시와 동일합니다.

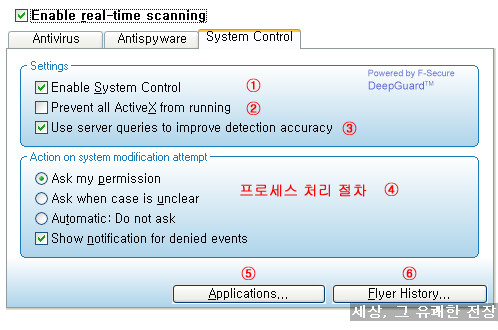

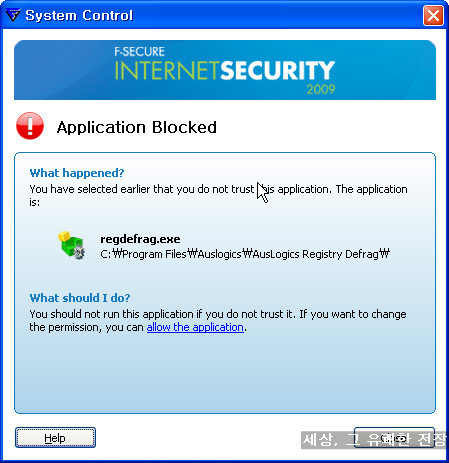

(3) System Control

드디어 에프시큐어에서 자랑하는 DeepGuard 2.0이 나왔습니다. 앞선 리뷰에서 설명한대로 딥가드는

프로세스 컨트롤 모듈을 지칭하기도 하지만 클라우딩 정보 공유 시스템과 Gemini 및 Pegasus의 분석

엔진을 포함하는 행동기반 탐지 시스템(System Control)으로 봐도 좋습니다.

① 딥가드 기능의 활성/비활성화 조정

② 액티브X의 설치 차단 기능 : 설치된 액티브X의 실행과 새로운 액티브X의 설치를 차단합니다.

단, 이 기능은 활성화했을 때 반드시 웹브라우저를 비활성화했다가 다시 활성화시켜야 올바르게

작동합니다.

액티브x 차단 기능 실행시 액티브x 가 존재하는 웹사이트에서 나오는 알람

액티브x 차단 기능 실행시 액티브x 가 존재하는 웹사이트에서 나오는 알람

③ Use Server queries to Improve detection accuracy : 앞선 리뷰에서 딥가드에 대한 설명 중에서

악성코드 탐지를 1차 분석과 관련된 설정입니다. 이 기능이 활성화 되어있으면 에프시큐어랩과 온라

인으로 연결하여 서버에 탐지된 프로세스에 대한 정보를 전송, 위험 프로세스인지 아닌지에 대한

정보를 받아옵니다.

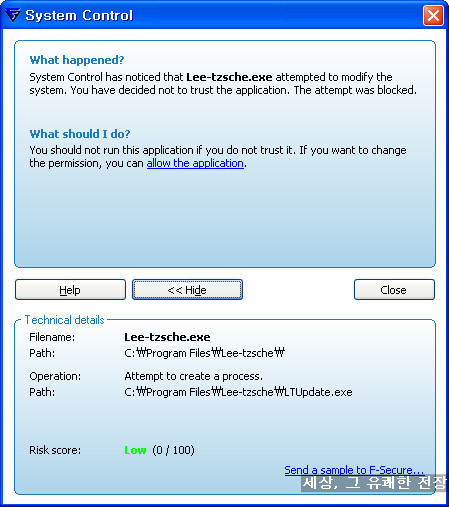

④ 이 항목에서 설정된 처리 방법에 따라 프로세스의 실행이 탐지되면 사용자가 처리하느냐 자동으로

처리하느냐가 나뉩니다.

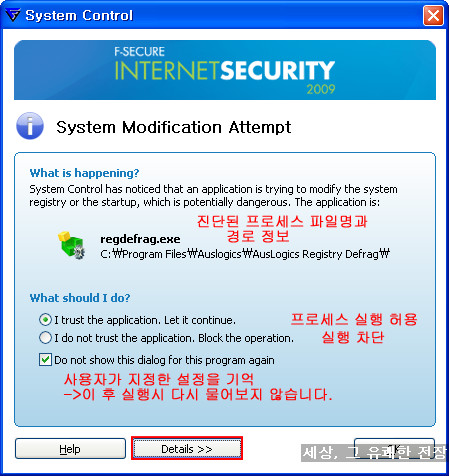

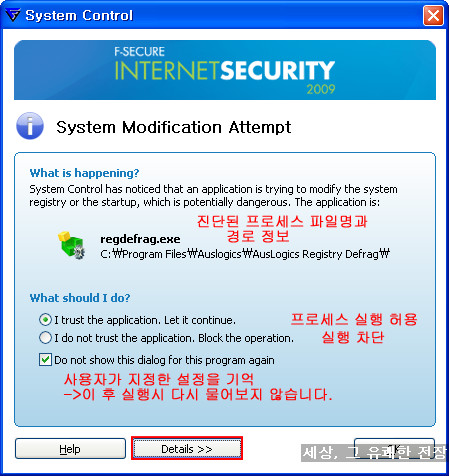

ⓐ Ask my Permission : 실행이 탐지된 모든 프로세스의 실행 및 차단 여부를 사용자가 결정합니다.

이 조치 방법을 설정하면 딥가드가 감시하는 항목에 관한 행동을 하는 프로세스가 실행 시 아래와

같은 알람창이 활성화 됩니다.

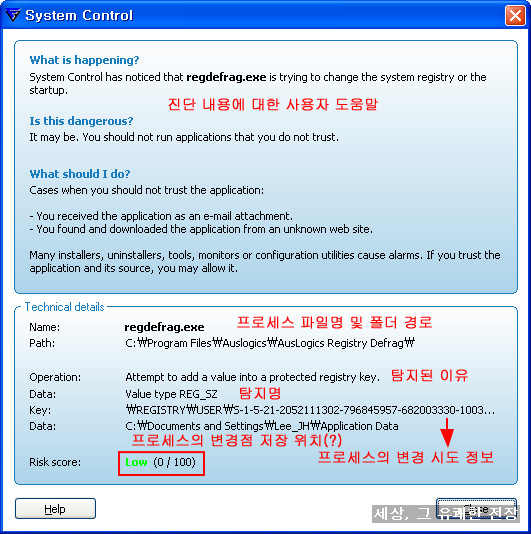

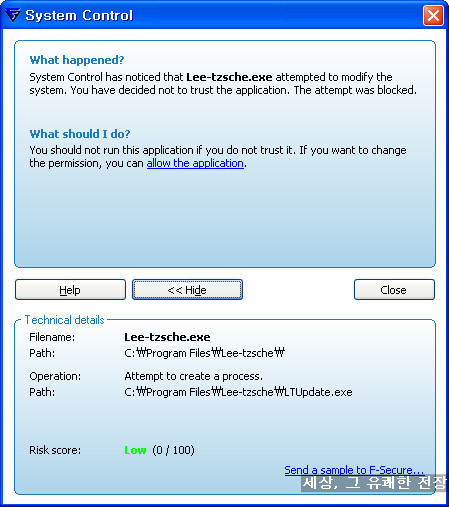

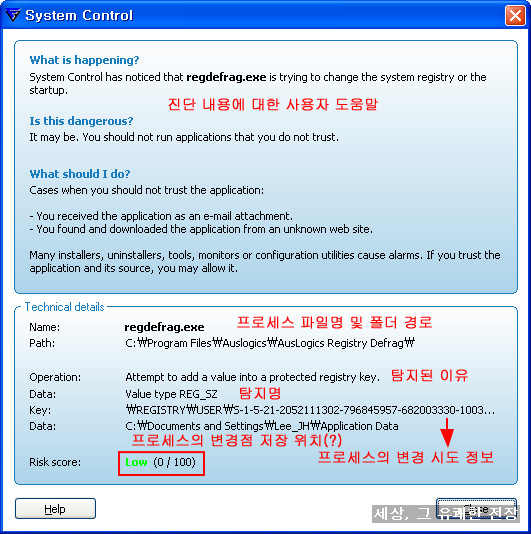

Details 버튼을 클릭하면 아래와 같이 자세한 정보를 볼 수 있습니다.

프로세스가 어떤 이유로 탐지되었으며 탐지된 프로세스의 명칭 및 경로명 등에 대한 정보가 있습니다.

특히, 주의깊에 봐야할 것은 알람창 아래의 빨간 박스부분의 Risk score 입니다.

Risk Score 점수가 바로 2차 분석(Gemini 및 Pegasus 분석)에서 해당 프로세스의 행동을 분석한 결과

이기 때문입니다. 이 프로세스의 실행을 허용해야할지 말지를 구분할 첫번째 항목이기도 합니다.

위험도 지수의 점수별로 색깔이 구분되는데 위험도가 낮을 경우 위의 그림과 같이 Low : 녹색이며

위험요소가 존재하지만 에프시큐어 자체 분석에서 확실한 결론을 못내릴 때는 Mid : 노란색이고

위험도가 무척 높아 악성코드로 판명난 프로세스는 High : 빨간색으로 표시됩니다.

만약 사용자가 해당 프로세스의 실행을 차단했을 경우 오른쪽 하단에 Flyer Message가 나타납니다.

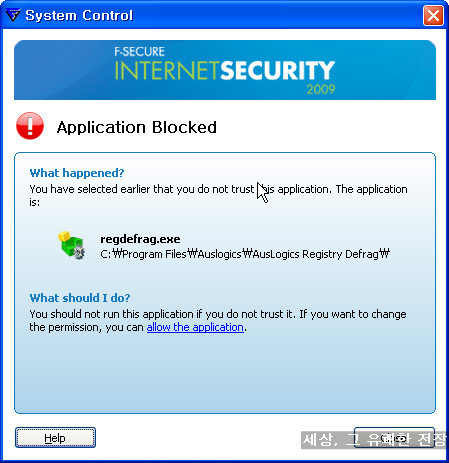

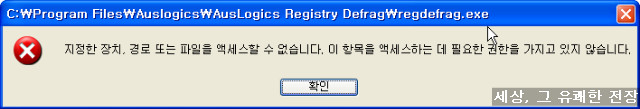

해당 프로세스는 실행이 차단되며 이후 그 프로세스를 다시 실행시키려해도 아래와 같이 실행이

차단되는 것을 볼 수 있습니다.

가장 강력한 보안 수준을 유지하고 싶다면 이 설정으로 딥가드를 운영해야 합니다.

이러한 딥가드의 알람창과 별개로 페가수스 엔진에 의해 악성코드로 진단된 경우 딥가드 2.0 에서의

차단이 아닌 페가수스 엔진과 실시간 감시 모듈을 통해서 실행이 차단됩니다. 따라서 이 경우는

딥가드의 알람창이 아니라 아래와 같은 파일 실시간 감시 알람창이 활성화 됩니다.

페가수스 엔진에서 진단한 악성코드 : 해당 파일을 실행했을 때만 진단합니다.

페가수스 엔진에서 진단한 악성코드 : 해당 파일을 실행했을 때만 진단합니다.

실행된 프로세스의 로딩을 차단함과 동시에 파일 삭제 중입니다.

실행된 프로세스의 로딩을 차단함과 동시에 파일 삭제 중입니다.

프로세스 실행 차단 및 파일 삭제 완료 표시

프로세스 실행 차단 및 파일 삭제 완료 표시

이러한 경우 대부분이 바이러스 토탈에서 노만 제품과 동일한 진단명으로 에프시큐어에서 진단합

니다. 노만과 동시에 진단하기에 노만의 시그니처 엔진도 추가된 것이 아닌가 하는 생각도 해봤습

니다. 그러나 노만 제품 경우 샌드박스 기능에 의해 진단된 샘플이 존재하면, 이를 정식 DB에 추가

하여 시그니처 엔진에서도 해당 파일을 진단할 수 있습니다. 즉, 샌드박스 기술로 분석된 악성코드

경우, 자체적으로 분석 후 의심진단에서 정식진단 DB에 추가하는 것입니다.

그러나 에프시큐어에서는 노만의 시그니처 엔진이 없기 때문에 프로세스를 실행했을 경우에만

해당 악성코드를 진단할 수 있는 것입니다.

그렇지만 이와 같지 샌드박스 기능이 악성코드를 진단을 한 경우, 시스템 컨트롤 기능에서 일괄적

으로 진단하는 구조도 아니고,노만과 진단명도 동일해서 개인적으로 이해하기 어려운 부분이었습

니다. 여하튼 이러한 경우에 근거하면 페가수스 엔진이 단순한 분석 엔진만이 아니라, 샌드박스로

진단되어 노만에서 악성코드로 DB화한 샘플에 대한 정보도 포함하는 것 같습니다.

(프로세스의 실행을 차단한 것은 에프시큐어의 자체 모듈 같은데 너무 세부적인 부분인지 이에 대한 정보는 찾을 수 없었습니다.)

또한 제미니에 관해서도 페가수스와 같은 경우가 존재합니다. 이미 말씀드린 대로 딥가드라는 명칭

이 실시간 감시 기능의 시스템 컨트롤이라는 전체 시스템을 지칭한다고 본다면 이해못 할 것은 아닙

니다만 사용자 입장에서는 혼란스러운 구조입니다.

ⓑ Ask when case is unclear : 1차분석에서 해당 프로세스에 대한 정보가 에프시큐어에 없으며 위험도

지수 점수로 해당프로세스의 위험도를 판별하기가 어려울 때에만 사용자의 판단을 요구합니다.

알람창은 위에 나온 알람창과 동일하며, 유명한 어플리케이션들은 대부분 에프시큐어에 신고되어

있고, 분석된 위험요소도 낮기 때문에 이 설정을 체크하면 사용자가 판단해야할 부분이 많이 줄어

듭니다. 시스템 컨트롤의 기본 옵션입니다.

ⓒ Automatic : 모든 프로세스의 실행에 대한 판단을 에프시큐어 자체적으로 합니다. 의심 요소가 있을

경우 일반적으로 차단합니다. 이 기능을 이용하면 사용자 판단이 필요없으므로 편의성은 증가합니

다만, 정상파일의 오진과 악성코드의 진단 실패 등 보안 위험도는 증가할 수 있습니다.

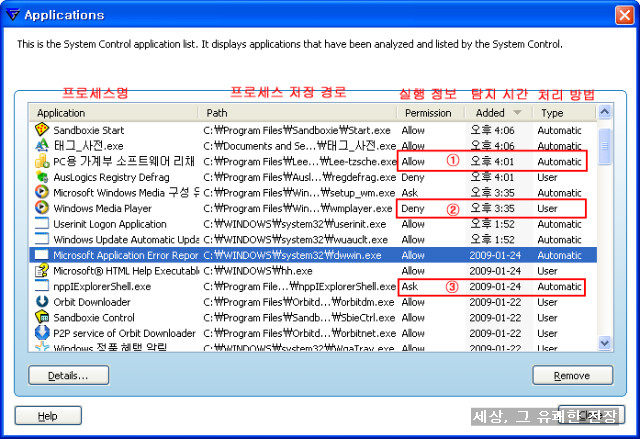

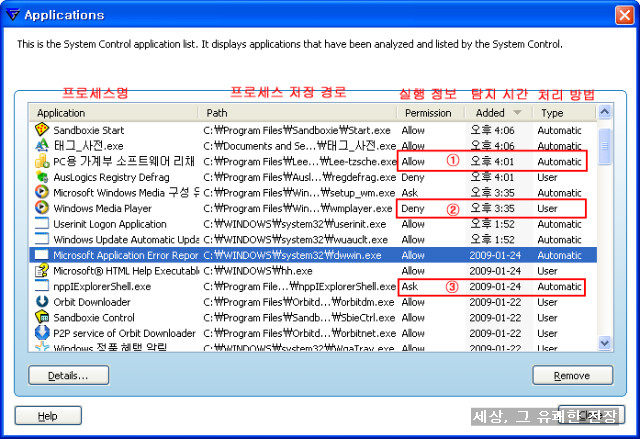

⑤ 딥가드에 기억된 프로세스 실행 허용/차단 설정을 관리합니다.

에프시큐어의 3가지 처리 방법은 결국 자동 모드/사용자 판단 모드 두가지로 요약되는데 각각 프로세스

실행에 대해서 Allow/Deny 명령을 갖고 있습니다.

위의 그림에 표시된 부분을 예로 들어 딥가드의 프로세스 처리에 대해 설명해 보겠습니다.

˚ 첫 번째 경우는 자동모드/사용자판단(위험요소 판단 불가시) 설정시에 나타나며 해당 프로세스에

위험성이 없다고 에프시큐어에서 판단하여 자동으로 프로세스 실행을 허락한 경우입니다.

˚ 두 번째 경우는 사용자 판단으로 인해 해당 프로세스의 실행을 차단한 경우입니다.

˚ 세 번째 경우는 자동모드 설정시에 딥가드 2.0의 분석에서 해당 프로그램의 악성여부를 확실하게

결론을 못내렸을 경우나 사용자 판단에 맡길 때 나오거나 자동모드/사용자 판단 모드와 관계없이

프로세스의 행동이 에프시큐어의 감시 영역과 달라 실시간 감시에서 진단되지 않는 경우로 해당

프로세스에 대한 처리를 사용자에게 요구하는 것입니다.

'Ask' 처리가 된 프로세스는 실시간 감시에서 최초 실행시 '차단'되지 않고 자동 실행되기 때문에 해당

프로세스는 반드시 사용자가 주의깊에 살펴본 후에 허용/차단을 결정해야합니다.

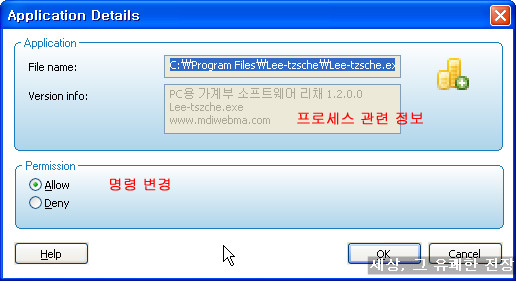

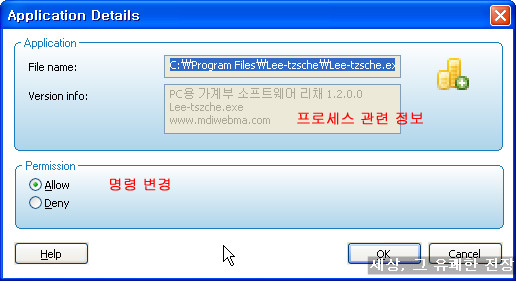

각각의 프로세스 실행에 대한 명령을 바꾸려면 해당 프로세스를 클릭 후 마우스 오른쪽 버튼을 클릭하

거나 Details 버튼을 클릭합니다.

⑥ Flyer Message 관리

딥가드에서 프로세스의 실행을 차단한 경우 화면 오른쪽 하단에 Flyer message가 활성화되는데

이 기능은 지금까지 기록된 Flyer Message 를 관리합니다.

Details을 클릭하면 해당 메시지에 대한 정보를 볼 수 있습니다.

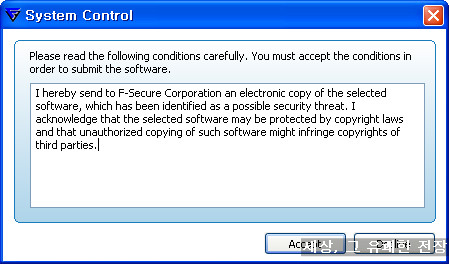

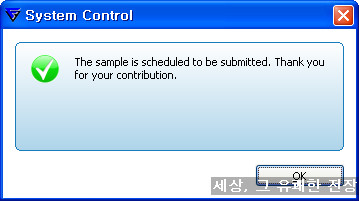

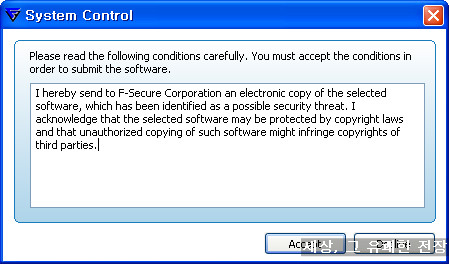

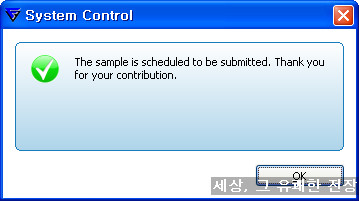

위의 알람창 오른쪽 하단에 Send a sample to F-secure는 해당 프로세스의 위험도지수가

잘못나왔거나(오진) 정확한 측정이 안된 경우(진단 실패), 사용자가 해당 프로세스에 대해 정확한

정보를 알기 원할 때 해당 프로세스를 에프시큐어에 전송하는 기능입니다.

이러한 기능으로 사용자가 해당 프로세스에 대한 정확한 위험도 정보를 추후에 받을 수 있습니다.

▶ 딥가드의 문제점과 한계

앞선 리뷰에서는 딥가드 2.0 기능을 소개하며 타사의 HIPS 기능에 비해 사용이 편리하면서도 악성코드

에 대한 사전 방역 수준도 상당히 뛰어나다는 점등 주로 장점에 대해 언급하였습니다.

그러나 이번에는 반대로 딥가드 기능의 문제점과 그 한계에 대해 이야기 해보겠습니다.

에프시큐어의 딥가드 기능을 살펴보면서 느꼈던 가장 큰 문제점은 프로세스 실행시 이를 차단, 프로세

스의 로딩을 원척적으로 막는 것이 불안정하다는 것입니다.

예를 들어보면 딥가드 기능에서 특정 프로세스의 최초 실행시사용자가 차단 명령을 내려도 프로세스의

실행 차단이 안되는 경우가 있었습니다. 딥가드 알람창을 설명하기 위해 위에 예로 들은 프로그램인 AusLogics Registry Defrag 경우 차단 명령을 내려도 그대로 실행이 됩니다.

물론 프로세스 종료 후 이를 재실행 하고자할 때는 완벽하게 실행이 차단됩니다. 이를 고려해보면 최초

실행시에 명령된 Process terminate 명령이 제대로 수행되지 않는 것으로 보입니다. 개인적으로는 이미

로딩된 Process를 차단(Terminate)하는 능력이 조금 떨어지는 것이 아닌가 추측하고 있습니다.

이런 현상은 모든 프로세스에서 벌어지는 것은 아닙니다만, 만약 악성코드를 탐지하고도 차단이 제대로 되지 않는 경우가 발생할 지도 모르므로 이에 대한 조속한 개선이 필요하다 생각합니다. 악성코드는

다시 실행될 때 차단하는 능력 보다는 최초 실행시에 차단하는 능력이 중요하기 때문입니다.

시스템에 부하를 주면서까지 신뢰도가 떨어지는 기능을 활성화 할 필요는 없는 것이라 생각됩니다.

또한, 딥가드 2.0도 보안 솔루션으로서 한계점이 분명히 존재합니다. 이는 이미 앞선 리뷰에서 언급했던

내용으로, 딥가드 기능이 사용자에게 악성코드에 대해 완벽한 방어를 제공하는 것은 아닙니다.

딥가드는 기본적으로 코모도나 아웃포스트 경우처럼 프로세스의 행동 하나하나를 관리할 수 없습니다.

그러므로 딥가드를 사용하는 사용자는 프로세스 자체의 실행에 관해서 판단을 내려야하는데, 이 판단의

기본 근거는 딥가드의 분석 내용을 바탕이 될 것입니다. 문제는 이러한 분석 내용이 언제나 정확한 것은

아니라는 점입니다. 시그니처 기반 엔진에서 진단하지 않는 악성코드를 구해 실행하여 딥가드 분석을

실험해보았습니다. 딥가드에서 해당 악성코드 실행을 진단은 하였으나 해당 악성코드를 모두 Green

레벨로 진단하여 , 악성코드로서 진단하는 것은 실패했습니다. 실험했던 악성코드 샘플들을 에프시큐어

에서는 어떻게 판단하고 있는지를 알아보기위해 에프시큐어 홈페이지에서 신고해보았는데, 악성코드로

히드라 엔진에 추가되었습니다. 즉, 에프시큐어의 정책상 악성코드가 분명한 프로세스임에도 딥가드는

안전한 프로세스로 판단했다는 것입니다.

에프시큐어의 딥가드 기능이 사용이 쉬우면서도 사전 방역 기능으로서 뛰어난 성능을 가진 기능임에는

틀림없습니다만 결국 쓸모없이 무겁기만 하고 구멍이 여기저기 뚫린 갑옷이 될 지, 적의 총탄과 화살을

효과적으로 막아줄 방패가 될지는 사용자의 능력에 따라 결정될 것 같습니다. 결론적으로 HIPS 기능을

포함한 다른 사전방역 기능들과 마찬가지로 더욱더 개선이 필요한 기능입니다.

이러한 이유로 개인적으로는 이왕 딥가드 2.0 기능을 사용하고자 한다면 모든 프로세스에 대해

'사용자 처리' 로 조치 설정을 하여 딥가드 기능을 사용하는 것이 좋아보입니다.

아래 쪽의 빨간 박스를 클릭하면 각 프로토콜에 대한 포트 감시 설정을 변경할 수 있습니다.

한 프로토콜 당 한개의 포트 을 설정할 수 있습니다. 물론 사용자의 설정 수정으로 복수의 포트를 사용

하는 경우는 거의 없겠습니다만 설정 상 조금 아쉬운 부분이 아닌가 합니다.

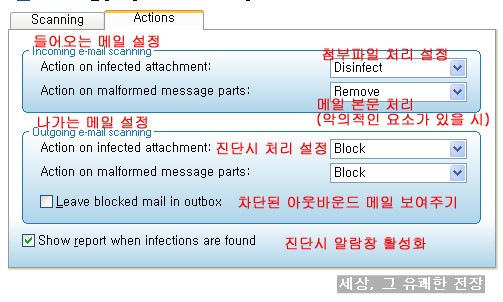

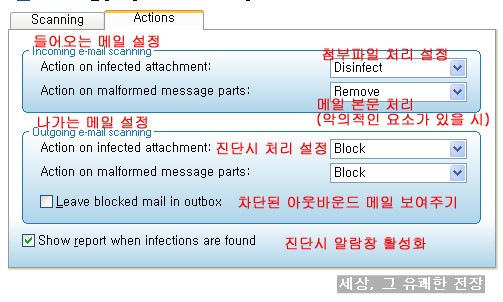

메일 차단에 대한 처리 설정

메일 차단에 대한 처리 설정

인바운드 메일의 악성코드 경우 치료/삭제/무시 등의 3가지 처리 방법을, 아웃바운드 메일의 경우 차단/

무시 등의 처리방법을 선택할 수 있습니다.

이 기능 역시 타사의 메일 감시 기능처럼 아웃룩이나 썬더버드등의 메일 클라리언트를 사용하지 않는

사용자에게는 필요 없는 기능입니다.

- Virus & Spy Protection 리뷰 2부로 넘어갑니다.

이번 리뷰부터 본격적으로 에프시큐어의 각 부분별 기능 및 설정 분석을 시작합니다.

이번 리뷰는 에프시큐어의 가장 중요한 기능인 악성코드 탐지를 담당하는 Virus & Spy Protection에

대한 첫 번째 포스팅입니다.

참고로 저는 보안 전문가가 아니며 해당 프로그램에 대한 기술적인 지식이 없기에 이 글에 오류가

있을 수 있음을 밝힙니다. 오류가 있는 부분은 언제든지 지적해 주시기 바랍니다.

이번 리뷰는 에프시큐어의 가장 중요한 기능인 악성코드 탐지를 담당하는 Virus & Spy Protection에

대한 첫 번째 포스팅입니다.

참고로 저는 보안 전문가가 아니며 해당 프로그램에 대한 기술적인 지식이 없기에 이 글에 오류가

있을 수 있음을 밝힙니다. 오류가 있는 부분은 언제든지 지적해 주시기 바랍니다.

5. Virus & Spy Protection

에프시큐어의 악성코드 탐지기능을 담당하고 있는 Virus & Spy Protection 항목입니다.

이곳에서 파일 실시간 감시와 수동 검사등 악성코드 탐지 방식의 설정 조정과 실행이 가능하며

예약 검사 기능과 검역소 및 악성코드 신고 기능이 추가되어 있습니다.

Virus & SPy Protection 부분은 기능의 역활면에서 크게 5부분을 나뉘어 설명할 수 있을 것 같습니다.

˚ 시스템 감시 강도 설정 - 1번 항목

˚ 실시간 감시(파일 및 메일 감시) - 2, 3번 항목

˚ 수동 스캔 - 7번 항목

˚ 예약 검사, 검역소, 수동 스캔 내역 보기 등 보조기능 - 4, 5, 6번 항목

˚ 설정 항목 단추, 악성코드 신고 링크 - 8, 9번 항목

참고 : 원래 감시 강도 설정 부분을 첫 번째로 다루어야 하지만 에프시큐어의 기능/설정 부분을 미리 설명하면 더 이해가 쉬울 것 같아 두 번째 항목인 실시간 감시와 수동검사 설정을 먼저 설명하겠습니다.

5-1. Real-time Scanning : 파일 실시간 감시

에프시큐어의 가장 중요한 기능이자 보안 제품의 기본적인 기능인 파일 실시간 감시 기능입니다.

설정 항목을 통하여 해당 기능에 대해 설명해 보도록 하겠습니다.

(1) Anti Virus scan

에프시큐어는 앞서 설명한대로 바이러스류와 스파이웨어류의 악성코드를 따로 분리해서 진단할 수

있습니다. 다만 맨 위의 실시간 감시 활성/비활성 설정은 모든 실시간 감시에 대한 설정이기에 AV

기능을 비활성화한 후 안티스파이웨어나 시스템 컨트롤 기능만을 활성시킬 수는 없습니다.

즉 실시간 감시 기능이 활성화 되어있으면 AV 감시도 항상 활성화 되어 있습니다.

① 감시 파일 포맷 설정 : 모든 파일 확장자를 감시하거나 특정 확장자만을 감시하도록 설정합니다.

특정확장자만을 감시하도록 할 때 Edit 버튼을 클릭해서 아래 그림처럼 사용자가 감시할 확장자를

추가하거나 제거할 수 있습니다.

단, 확장자 추가는 자유롭지만 확장자 제거시에는 진한 검정색으로 표시된 확장자만을 제거할 수

있습니다.

② 압축 파일 내부 감시 : 7z 포맷을 포함한 대부분의 압축파일내부를 감시할 수 있습니다.

그러나 카스퍼스키처럼 압축파일을 풀어 내부의 악성코드를 삭제 후 재압축하지는 않습니다.

압축 포맷에 따라 대처가 다른데 악성코드가 포함된 압축파일인 경우 7z 포맷은 안에 다른 정상적인

파일의 첨부 여부와 관계없이 압축 파일 자체의 제거가 이루어지고, zip rar 포맷과 같은 좀 더 대중적

인 포맷인 경우 압축파일 접근 금지가 이루어집니다. 즉 실시간 감시가 활성화된 상태에서는 압축

파일을 열거나 안에 파일을 수정할 수 없습니다.

③ 웹트래픽 검사 : 이는 카스퍼스키의 웹트래픽 검사와 동일한 기능입니다. 특정 웹사이트에서 다운되

는 악성코드를 사용자 시스템에 다운되기 전에 네트워크 단에서 차단하는 기능입니다.

아쉽게도 해당 기능에 대한 자세한 정보를 찾지 못해서 검사 방식(카스퍼스키의 예를 들면 스트리밍 방식인지

버퍼링 방식인지)과 감시 포트에 대한 정보가 없습니다. 최소한 IE와 IE 기반 웹브라우저에서는 해당

기능이 정상적으로 작동합니다.

이 기능을 활성화 시키면 이미지파일이나 플래쉬 파일이 많은 웹사이트에서는 페이지 로딩시 딜레이

를 느낄 수도 있습니다.

웹트래픽 검사에서 악성코드가 진단되면 우측 하단에 아래와 같은 Flyer 알람창이 활성화 됩니다.

이 알람창을 클릭하면 아래와 같이 진단된 악성코드에 대한 정보가 표시됩니다.

그런데 웹트래픽 기능이 다운로드 되는 악성코드를 깔끔하게 처리하지는 못하는 것으로 보입니다.

예를 들어 설명해 보겠습니다.

위의 그림처럼 진단되는 악성코드가 있습니다. 바이러스 토탈의 일부 결과는 아래와 같습니다.

이 파일이 웹사이트 등에서 다운될 때 웹트래픽 기능이 이를 차단했다는 메세지가 나오지만 아래

그림처럼 해당 파일은 다운되어 있습니다. 그러나 온전한 상태로 다운된 것이 아니라 실제로는 진단이

되지 않습니다.

해당 파일을 열어본 결과 파일이 깨져있는 것을 확인할 수 있었습니다. 또한 파일 크기는 같지만 md5

와 sha1값도 달라집니다. 이처럼 악성코드로서 기능은 못하게 되었습니다만 다운 시에 다운 자체가

되지 않도록 차단이 이루어져야 하는 것이 아닌가 합니다.

④ 악성코드 처리 방법 설정

악성코드 처리 방법은 사용자 처리/자동 치료/자동 검역소 이동/자동 이름 변경/자동 삭제/로그만 기록

등 모두 6가지입니다.

각각의 경우마다 악성코드 탐지시 활성화되는 알람창이 차이가 있는데, 그중 몇 개를 살펴보겠습니다.

ⓐ 사용자 처리

악성코드 탐지시 조치를 사용자 처리로 설정했을 때의 알람창입니다.

치료/삭제/검역소 이동/조치 없음의 4가지 조치가 가능합니다.

ⓑ 자동 치료/자동 삭제/검역소 이동/이름 변경 등의 조치시

비교적 깔끔한 알람창입니다만 사용자 처리 설정시 활성화되는 알람창에 개인적으로 아쉬운 점이 몇

가지 있었습니다.

첫 번째는 일부 검역소 이동이 조치사항인 악성코드가 있으나 대부분의 악성코드가 Disinfected(치료)

기능이 기본 조치 사항으로 나타난다는 점입니다. 치료가 불가능한 경우에도 치료 기능에 체크되어

있는데, 에프시큐어에서는 치료가 불가능한 악성코드를 치료 조치했을 경우 아래와 같은 알람창이 나타

나며 파일의 확장자를 변경시켜 사용자가 실행할 수 없도록 조치합니다.

카스퍼스키 경우 스스로 악성코드를 분석해서 치료할 수 있을 경우에만 해당 조치가 활성화 됩니다.

비록, 이름 변경 조치가 이루어져서 해당 파일이 실행되거나 하지는 않겠습니다만 삭제나 검역소 이동

등의 조치를 취하기 위해 사용자가 한번이라도 더 행동을 취해야한다는 문제가 있습니다.

카스퍼스키나 다른 제품들처럼 치료가 가능한 경우인지 아닌지를 미리 분석하여 사용자 처리 알람창에

가장 권장할 만한 처리 방법이 자동으로 지정되도록 개선되었으면 합니다.

참고로 삭제 등의 조치가 잘 이우러지면 아래와 같은 알람창이 활성화 됩니다.

두 번째 문제로는 악성코드 탐지시 어떠한 파일을 진단했는지 파일명 확인이 불가능하다는 것 입니다.

이건 좀 심각한 문제인데 진단된 악성코드의 진단명과 위치한 폴더 정보만 있을 뿐 해당 파일명에 대한

정보가 없습니다. 여러 파일이 동시에 존재하는 폴더에서 진단되었을 때 사용자는 검역소로 보내거나

이름 변경 등의 조치를 취해야만 어떤 파일이 진단되었는지 확인이 가능합니다.

이 점은 다음 버전에서는 꼭 개선해야할 부분인 것 같습니다.

세 번째는 알람창의 조치 내용 중에서 진단된 파일을 제외 설정하는 조치가 없다는 것입니다. 사용자가

설정 항목에서 따로 해당 파일의 제외 조치를 할 수 있습니다만 진단시에 바로 제외 설정을 할 수 있다

면 사용자 입장에서는 그만큼 사용 편의성이 증가할 것이라 생각합니다.

물론 알람창에 이러한 설정이 존재하는 것이 사용자에 따라 필요없을 수도 있겠습니다만 오진이 아예

없는 제품이라고 하기는 어렵기 때문에 기본적으로 필요한 기능이 아닌가 합니다.

⑤ 이 기능은 다음에 설명할 Flyer History와 관련된 기능으로 웹트래픽 검사에서 악성코드가 진단된

경우 Flyer 창에서 웹트래픽 로그 기록을 볼 수 있게 로그를 기록하는 기능입니다.

⑥ Flyer History : 에프시큐어 개인용 제품에는 실시간 감시나 수동 검사에 대한 과거 로그 기록을 볼 수

가 없습니다. 개인적으로 이해할 수 없습니다만 한번 진단되어 처리가 된 악성코드에 대해서 정보를

찾을 수가 없습니다. 대신 웹트래픽 검사 기록이나 딥가드에서 차단된 프로세스(자동모드시)에 대한

정보는 Flyer History에서 따로 확인이 가능합니다.

(참고 : 딥가드는 프로세스 처리 관련 항목이 따로 있어 로그 기록이 필요 없습니다. 뒤에서 설명하도록 하겠습니다.)

위와 같이 기록된 정보에 대해 자세한 정보를 찾고 싶으면 Details 버튼을 클릭하거나 더블 클릭을

하면 되는데 아래와 같은 알람창이 활성화 됩니다.

실시간 감시 알람창도 마찬가지인데 에프시큐어의 모든 기능이 위와 같은 알람창처럼 사용자 처리에

대한 도움 말은 많지만 정작 실제 진단된 악성코드에 대한 정확하고 세세한 정보를 제공해주지는 않

습니다. 에프시큐어 특유의 정보 제공 인터페이스인지는 몰라도 개인적으로는 좀 불만이 있습니다.

⑦ 검역소 : 진단된 악성코드를 안전하게 격리시킵니다.

검역소에 격리된 악성코드는 악성코드 종류에 따라 따로 분류가 되어 격리됩니다. 그리고 검역소에

저장을 하고서 Details 버튼을 클릭하면 비로소 진단된 악성코드의 파일명을 알 수 있습니다.

격리된 악성코드를 복원할 때 복원위치는 악성코드가 탐지된 위치에 그래도 복원이 됩니다.

⑧ Exclusion : 특정 파일이나 파일 확장자를 실시간 감시에서 제외 시키는 기능입니다.

클릭하면 됩니다.

▶ 에프시큐어 제외설정의 문제점

실시간 감시의 제외 기능이 해당 파일을 에프시큐어의 감시에서 완벽하게 제외하지 못하는 문제점이

있습니다. 예를 들어 설명합니다.

제외된 상태입니다.

이 경우 폴더진입이나 해당 파일 클릭 등 일반적으로 실시간 감시에서 진단되는 접근에 대해서는

분명히 제외설정이 잘 적용되었습니다만 해당 파일을 실행시키면 아래와 같이 진단이 되버립니다.

개인적은 추측으로는 딥가드 2.0의 행동탐지기반 엔진에서 분석 전에 항상 시그니처 기반 엔진에서

다시 한번 검사를 진행하기 때문에 발생하는 문제가 아닌가 합니다. 이 경우 결국 오진난 프로그램은

오진이 해결되지 전까지는 실행이 안된다는 크나큰 문제가 발생할 수 있습니다.

(2) Anti-Spyware

위의 그림에 나온대로 안티스파이웨어 부분의 설정은 단순합니다. 악성코드 처리 절차도 사용자 처리/

로그만 기록 두 가지 밖에 없습니다. 기타 제외 설정이나 검역소 Flyer 등은 모두 AV 감시와 동일합니다.

(3) System Control

드디어 에프시큐어에서 자랑하는 DeepGuard 2.0이 나왔습니다. 앞선 리뷰에서 설명한대로 딥가드는

프로세스 컨트롤 모듈을 지칭하기도 하지만 클라우딩 정보 공유 시스템과 Gemini 및 Pegasus의 분석

엔진을 포함하는 행동기반 탐지 시스템(System Control)으로 봐도 좋습니다.

① 딥가드 기능의 활성/비활성화 조정

② 액티브X의 설치 차단 기능 : 설치된 액티브X의 실행과 새로운 액티브X의 설치를 차단합니다.

단, 이 기능은 활성화했을 때 반드시 웹브라우저를 비활성화했다가 다시 활성화시켜야 올바르게

작동합니다.

③ Use Server queries to Improve detection accuracy : 앞선 리뷰에서 딥가드에 대한 설명 중에서

악성코드 탐지를 1차 분석과 관련된 설정입니다. 이 기능이 활성화 되어있으면 에프시큐어랩과 온라

인으로 연결하여 서버에 탐지된 프로세스에 대한 정보를 전송, 위험 프로세스인지 아닌지에 대한

정보를 받아옵니다.

④ 이 항목에서 설정된 처리 방법에 따라 프로세스의 실행이 탐지되면 사용자가 처리하느냐 자동으로

처리하느냐가 나뉩니다.

ⓐ Ask my Permission : 실행이 탐지된 모든 프로세스의 실행 및 차단 여부를 사용자가 결정합니다.

이 조치 방법을 설정하면 딥가드가 감시하는 항목에 관한 행동을 하는 프로세스가 실행 시 아래와

같은 알람창이 활성화 됩니다.

Details 버튼을 클릭하면 아래와 같이 자세한 정보를 볼 수 있습니다.

프로세스가 어떤 이유로 탐지되었으며 탐지된 프로세스의 명칭 및 경로명 등에 대한 정보가 있습니다.

특히, 주의깊에 봐야할 것은 알람창 아래의 빨간 박스부분의 Risk score 입니다.

Risk Score 점수가 바로 2차 분석(Gemini 및 Pegasus 분석)에서 해당 프로세스의 행동을 분석한 결과

이기 때문입니다. 이 프로세스의 실행을 허용해야할지 말지를 구분할 첫번째 항목이기도 합니다.

위험도 지수의 점수별로 색깔이 구분되는데 위험도가 낮을 경우 위의 그림과 같이 Low : 녹색이며

위험요소가 존재하지만 에프시큐어 자체 분석에서 확실한 결론을 못내릴 때는 Mid : 노란색이고

위험도가 무척 높아 악성코드로 판명난 프로세스는 High : 빨간색으로 표시됩니다.

만약 사용자가 해당 프로세스의 실행을 차단했을 경우 오른쪽 하단에 Flyer Message가 나타납니다.

해당 프로세스는 실행이 차단되며 이후 그 프로세스를 다시 실행시키려해도 아래와 같이 실행이

차단되는 것을 볼 수 있습니다.

가장 강력한 보안 수준을 유지하고 싶다면 이 설정으로 딥가드를 운영해야 합니다.

이러한 딥가드의 알람창과 별개로 페가수스 엔진에 의해 악성코드로 진단된 경우 딥가드 2.0 에서의

차단이 아닌 페가수스 엔진과 실시간 감시 모듈을 통해서 실행이 차단됩니다. 따라서 이 경우는

딥가드의 알람창이 아니라 아래와 같은 파일 실시간 감시 알람창이 활성화 됩니다.

이러한 경우 대부분이 바이러스 토탈에서 노만 제품과 동일한 진단명으로 에프시큐어에서 진단합

니다. 노만과 동시에 진단하기에 노만의 시그니처 엔진도 추가된 것이 아닌가 하는 생각도 해봤습

니다. 그러나 노만 제품 경우 샌드박스 기능에 의해 진단된 샘플이 존재하면, 이를 정식 DB에 추가

하여 시그니처 엔진에서도 해당 파일을 진단할 수 있습니다. 즉, 샌드박스 기술로 분석된 악성코드

경우, 자체적으로 분석 후 의심진단에서 정식진단 DB에 추가하는 것입니다.

그러나 에프시큐어에서는 노만의 시그니처 엔진이 없기 때문에 프로세스를 실행했을 경우에만

해당 악성코드를 진단할 수 있는 것입니다.

그렇지만 이와 같지 샌드박스 기능이 악성코드를 진단을 한 경우, 시스템 컨트롤 기능에서 일괄적

으로 진단하는 구조도 아니고,노만과 진단명도 동일해서 개인적으로 이해하기 어려운 부분이었습

니다. 여하튼 이러한 경우에 근거하면 페가수스 엔진이 단순한 분석 엔진만이 아니라, 샌드박스로

진단되어 노만에서 악성코드로 DB화한 샘플에 대한 정보도 포함하는 것 같습니다.

(프로세스의 실행을 차단한 것은 에프시큐어의 자체 모듈 같은데 너무 세부적인 부분인지 이에 대한 정보는 찾을 수 없었습니다.)

또한 제미니에 관해서도 페가수스와 같은 경우가 존재합니다. 이미 말씀드린 대로 딥가드라는 명칭

이 실시간 감시 기능의 시스템 컨트롤이라는 전체 시스템을 지칭한다고 본다면 이해못 할 것은 아닙

니다만 사용자 입장에서는 혼란스러운 구조입니다.

ⓑ Ask when case is unclear : 1차분석에서 해당 프로세스에 대한 정보가 에프시큐어에 없으며 위험도

지수 점수로 해당프로세스의 위험도를 판별하기가 어려울 때에만 사용자의 판단을 요구합니다.

알람창은 위에 나온 알람창과 동일하며, 유명한 어플리케이션들은 대부분 에프시큐어에 신고되어

있고, 분석된 위험요소도 낮기 때문에 이 설정을 체크하면 사용자가 판단해야할 부분이 많이 줄어

듭니다. 시스템 컨트롤의 기본 옵션입니다.

ⓒ Automatic : 모든 프로세스의 실행에 대한 판단을 에프시큐어 자체적으로 합니다. 의심 요소가 있을

경우 일반적으로 차단합니다. 이 기능을 이용하면 사용자 판단이 필요없으므로 편의성은 증가합니

다만, 정상파일의 오진과 악성코드의 진단 실패 등 보안 위험도는 증가할 수 있습니다.

⑤ 딥가드에 기억된 프로세스 실행 허용/차단 설정을 관리합니다.

에프시큐어의 3가지 처리 방법은 결국 자동 모드/사용자 판단 모드 두가지로 요약되는데 각각 프로세스

실행에 대해서 Allow/Deny 명령을 갖고 있습니다.

위의 그림에 표시된 부분을 예로 들어 딥가드의 프로세스 처리에 대해 설명해 보겠습니다.

˚ 첫 번째 경우는 자동모드/사용자판단(위험요소 판단 불가시) 설정시에 나타나며 해당 프로세스에

위험성이 없다고 에프시큐어에서 판단하여 자동으로 프로세스 실행을 허락한 경우입니다.

˚ 두 번째 경우는 사용자 판단으로 인해 해당 프로세스의 실행을 차단한 경우입니다.

˚ 세 번째 경우는 자동모드 설정시에 딥가드 2.0의 분석에서 해당 프로그램의 악성여부를 확실하게

결론을 못내렸을 경우나 사용자 판단에 맡길 때 나오거나 자동모드/사용자 판단 모드와 관계없이

프로세스의 행동이 에프시큐어의 감시 영역과 달라 실시간 감시에서 진단되지 않는 경우로 해당

프로세스에 대한 처리를 사용자에게 요구하는 것입니다.

'Ask' 처리가 된 프로세스는 실시간 감시에서 최초 실행시 '차단'되지 않고 자동 실행되기 때문에 해당

프로세스는 반드시 사용자가 주의깊에 살펴본 후에 허용/차단을 결정해야합니다.

각각의 프로세스 실행에 대한 명령을 바꾸려면 해당 프로세스를 클릭 후 마우스 오른쪽 버튼을 클릭하

거나 Details 버튼을 클릭합니다.

⑥ Flyer Message 관리

딥가드에서 프로세스의 실행을 차단한 경우 화면 오른쪽 하단에 Flyer message가 활성화되는데

이 기능은 지금까지 기록된 Flyer Message 를 관리합니다.

Details을 클릭하면 해당 메시지에 대한 정보를 볼 수 있습니다.

위의 알람창 오른쪽 하단에 Send a sample to F-secure는 해당 프로세스의 위험도지수가

잘못나왔거나(오진) 정확한 측정이 안된 경우(진단 실패), 사용자가 해당 프로세스에 대해 정확한

정보를 알기 원할 때 해당 프로세스를 에프시큐어에 전송하는 기능입니다.

이러한 기능으로 사용자가 해당 프로세스에 대한 정확한 위험도 정보를 추후에 받을 수 있습니다.

▶ 딥가드의 문제점과 한계

앞선 리뷰에서는 딥가드 2.0 기능을 소개하며 타사의 HIPS 기능에 비해 사용이 편리하면서도 악성코드

에 대한 사전 방역 수준도 상당히 뛰어나다는 점등 주로 장점에 대해 언급하였습니다.

그러나 이번에는 반대로 딥가드 기능의 문제점과 그 한계에 대해 이야기 해보겠습니다.

에프시큐어의 딥가드 기능을 살펴보면서 느꼈던 가장 큰 문제점은 프로세스 실행시 이를 차단, 프로세

스의 로딩을 원척적으로 막는 것이 불안정하다는 것입니다.

예를 들어보면 딥가드 기능에서 특정 프로세스의 최초 실행시사용자가 차단 명령을 내려도 프로세스의

실행 차단이 안되는 경우가 있었습니다. 딥가드 알람창을 설명하기 위해 위에 예로 들은 프로그램인 AusLogics Registry Defrag 경우 차단 명령을 내려도 그대로 실행이 됩니다.

물론 프로세스 종료 후 이를 재실행 하고자할 때는 완벽하게 실행이 차단됩니다. 이를 고려해보면 최초

실행시에 명령된 Process terminate 명령이 제대로 수행되지 않는 것으로 보입니다. 개인적으로는 이미

로딩된 Process를 차단(Terminate)하는 능력이 조금 떨어지는 것이 아닌가 추측하고 있습니다.

이런 현상은 모든 프로세스에서 벌어지는 것은 아닙니다만, 만약 악성코드를 탐지하고도 차단이 제대로 되지 않는 경우가 발생할 지도 모르므로 이에 대한 조속한 개선이 필요하다 생각합니다. 악성코드는

다시 실행될 때 차단하는 능력 보다는 최초 실행시에 차단하는 능력이 중요하기 때문입니다.

시스템에 부하를 주면서까지 신뢰도가 떨어지는 기능을 활성화 할 필요는 없는 것이라 생각됩니다.

또한, 딥가드 2.0도 보안 솔루션으로서 한계점이 분명히 존재합니다. 이는 이미 앞선 리뷰에서 언급했던

내용으로, 딥가드 기능이 사용자에게 악성코드에 대해 완벽한 방어를 제공하는 것은 아닙니다.

딥가드는 기본적으로 코모도나 아웃포스트 경우처럼 프로세스의 행동 하나하나를 관리할 수 없습니다.

그러므로 딥가드를 사용하는 사용자는 프로세스 자체의 실행에 관해서 판단을 내려야하는데, 이 판단의

기본 근거는 딥가드의 분석 내용을 바탕이 될 것입니다. 문제는 이러한 분석 내용이 언제나 정확한 것은

아니라는 점입니다. 시그니처 기반 엔진에서 진단하지 않는 악성코드를 구해 실행하여 딥가드 분석을

실험해보았습니다. 딥가드에서 해당 악성코드 실행을 진단은 하였으나 해당 악성코드를 모두 Green

레벨로 진단하여 , 악성코드로서 진단하는 것은 실패했습니다. 실험했던 악성코드 샘플들을 에프시큐어

에서는 어떻게 판단하고 있는지를 알아보기위해 에프시큐어 홈페이지에서 신고해보았는데, 악성코드로

히드라 엔진에 추가되었습니다. 즉, 에프시큐어의 정책상 악성코드가 분명한 프로세스임에도 딥가드는

안전한 프로세스로 판단했다는 것입니다.

에프시큐어의 딥가드 기능이 사용이 쉬우면서도 사전 방역 기능으로서 뛰어난 성능을 가진 기능임에는

틀림없습니다만 결국 쓸모없이 무겁기만 하고 구멍이 여기저기 뚫린 갑옷이 될 지, 적의 총탄과 화살을

효과적으로 막아줄 방패가 될지는 사용자의 능력에 따라 결정될 것 같습니다. 결론적으로 HIPS 기능을

포함한 다른 사전방역 기능들과 마찬가지로 더욱더 개선이 필요한 기능입니다.

이러한 이유로 개인적으로는 이왕 딥가드 2.0 기능을 사용하고자 한다면 모든 프로세스에 대해

'사용자 처리' 로 조치 설정을 하여 딥가드 기능을 사용하는 것이 좋아보입니다.

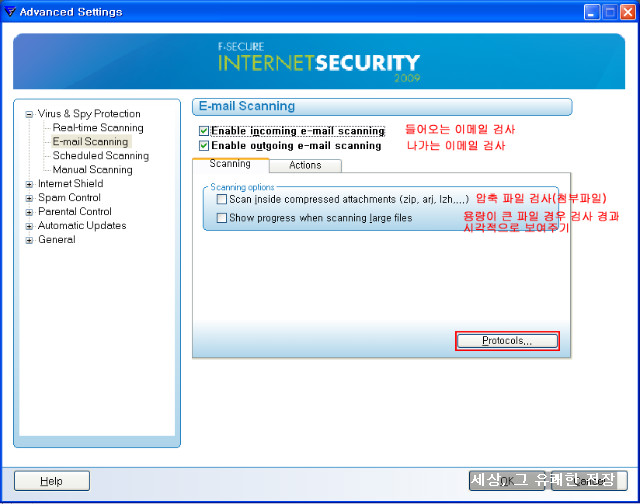

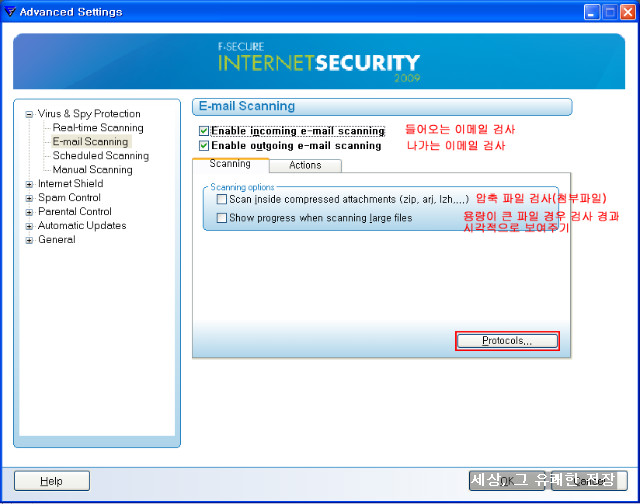

5-2. E-mail Scanning

PoP3, IMAP, SMTP 등의 메일 서버를 이용하는 메일 클라이언트들을 이용한 메일의 입출입을 감시하는

기능입니다. 안티 스팸메일 기능과는 별도로 동작하며 메일 내부의 메세지나 첨부된 악성코드 등을

감시/차단합니다.

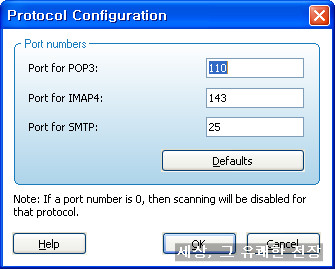

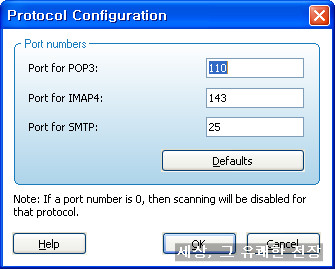

아래 쪽의 빨간 박스를 클릭하면 각 프로토콜에 대한 포트 감시 설정을 변경할 수 있습니다.

한 프로토콜 당 한개의 포트 을 설정할 수 있습니다. 물론 사용자의 설정 수정으로 복수의 포트를 사용

하는 경우는 거의 없겠습니다만 설정 상 조금 아쉬운 부분이 아닌가 합니다.

인바운드 메일의 악성코드 경우 치료/삭제/무시 등의 3가지 처리 방법을, 아웃바운드 메일의 경우 차단/

무시 등의 처리방법을 선택할 수 있습니다.

이 기능 역시 타사의 메일 감시 기능처럼 아웃룩이나 썬더버드등의 메일 클라리언트를 사용하지 않는

사용자에게는 필요 없는 기능입니다.

- Virus & Spy Protection 리뷰 2부로 넘어갑니다.

반응형

'▶ 보안 제품 리뷰 > :: F-Secure' 카테고리의 다른 글

| F-secure Internet Security 2009 리뷰 (3-1) - Internet Shield (1) (6) | 2009.02.05 |

|---|---|

| F-secure Internet Security 2009 리뷰 (2-4) - Virus & Spy Protection (3) (0) | 2009.01.31 |

| F-secure Internet Security 2009 리뷰 (2-3) - Virus & Spy Protection (2) (2) | 2009.01.30 |

| F-secure Internet Security 2009 리뷰 (2-1) - Main UI 및 엔진 설명 (2) | 2009.01.26 |

| F-secure Internet Security 2009 리뷰 (1) - 개요 및 설치 과정 (6) | 2009.01.15 |