오늘은 카스퍼스키의 4번째 주제인 System Security 설정에 관한 리뷰를 써보겠습니다.

필자는 보안 전문가가 아니며 해당 프로그램에 대한 기술적인 지식이 없기에 이 글에 오류가 있을 수

있습니다. 오류가 있을 시 주저말고 알려주시기 바랍니다. ^^

특히나 이번 리뷰는 OS(특히 레지스트리 구조)에 대한 이해와 네트워크 기능과 개념에 대한 이해가 많이 필요한 부분이기에 필자도 모르는 부분이 매우 많습니다.

게다가 System security에서 다루는 레지스트리와 네트워크 개념은 포스팅 한두번으로 다 쓸 수 있을 만큼의 적은 분량이 아닙니다.

따라서 가능한한 아는 부분에 한하여 정확하고 쉽게 설명해보도록 하겠습니다.

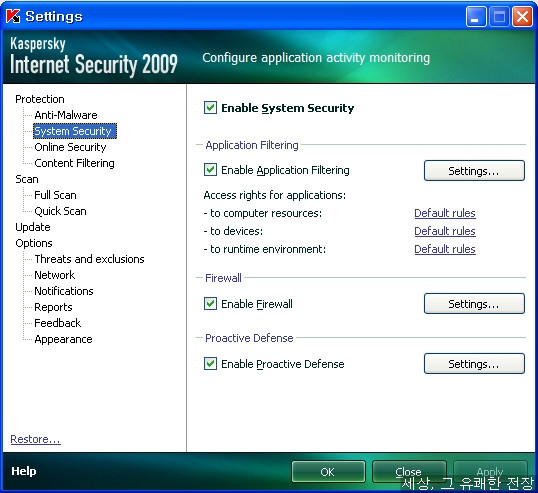

기능 설명 편에서 리뷰하였던 것처럼 System Security는 모두 3가지의 기능으로 구분됩니다.

그러나 카스퍼스키의 방화벽은 Application Filtering의 하부 기능으로 원래는 통합적인 기능입니다.

개인적인 의견이지만 통합 기능을 굳이 분리시켜둔 이유는 HIPS 기능없이 단순한 방화벽 기능을 사용하고자 하는 사용자와 방화벽의 규칙 생성을 좀 더 편리하게 생성할 수 있게 하기 위함으로 생각됩니다.

기본 설정화면에서 따로 설명할 것은 없지만 어플리케이션 필터링의 3가지 기능인

Application rule/Resource/Device 감시 기능에 대해 아래 그림처럼 무조건 허용/기본 규칙대로 감시 의 설정이 가능합니다.

한글판에서 프로그램 필터링으로 번역된 어플리케이션 필터링은 카스퍼스키의 HIPS 기능을 담당합니다. 어플리케이션 필터링은 시스템을 Application/Resource/Device 등 3 부분으로 나누어 통제합니다.

특징적인 것은 이번 버전부터 카스퍼스키에서는 구동되는 어플리케이션을 자동으로 분석, 위험도에 따라 계층을 구분하여, 계층 별 시스템 권한을 자동으로 지정하여 사용자가 판단 처리하는 부분을 상당히 감소시킨 점입니다.

최근에 HIPS 제품들이 모든 어플리케이션에 대한 판단을 사용자에게 맡기던 것에서 이런식으로 계층화 혹은 신뢰할 수 있는 프로그램 목록 지정 등의 방법으로 사용자 판단을 줄이는 방향으로 나아가고 있습니다.

카스퍼스키의 HIPS 기능도 아직까지 불편한 점이 없는 것은 아니지만 타 전문 방화벽에 비해 사용자 입장에서 간편한 것은 사실입니다.

(참고 :이번 리뷰에서는 System Security 기능이 수동 모드(Interactive mode)로 진행됩니다.)

2-1. Appication

어플리케이션 탭을 사용하기 위해서는 계층/계층별 권한 부여/시스템 리소스 권한에 대한 이해가 필요합니다. 이러한 개념적인 부분에 대해 먼저 설명하고서 설정법과 이에 대한 리뷰를 하도록 하겠습니다.

(1) 어플리케이션 필터링의 계층화 정책

어플리케이션 필터링은 Trust/Low Restricted/High Restricted/Untrusted 등 총 4가지 계층이 존재합니다.

각각의 계층마다 어플리케이션들의 권한의 내용이 다르게 지정되어 있어 사용자가 어플리케이션에 대한 계층만 지정해주면 따로 규칙을 지정하지 않아도 어플리케이션에 대한 전반적인 규칙이 생성됩니다.

(참고 : 사용자의 계층 지정은 수동모드일때 일부 어플리케이션에 한해서만 가능합니다. 보통 분석결과 위험도 지수가 높아 자동모드 경우 High Restricted 계층에 들어갈 어플리케이션들에게 물어보게 됩니다. 앞으로 모든 설명을 수동모드에 맞추어 진행하겠습니다.)

① Trusted : 카스퍼스키가 어플리케이션에게 시스템의 모든 권한을 허용합니다.

단, 카스퍼스키의 제외설정과는 구분지어야 합니다. 시스템 리소스에 대한 접근/사용 권한은 어플리케이션에게 주어지지만 카스퍼스키의 파일 실시간 감시 및 Proative defense 등과 같은 감시 기능은 여전히 어플리케이션을 감시하게 됩니다. 따라서 Trusted 계층에 포함된 어플리케이션이라 할지라도 어플리케이션이 악성코드 DB에 포함되거나 행동에 위험성이 있을 경우 차단이 가능합니다.

과거 357버전에서 일부 어플리케이션은 어플리케이션 필터링 기능과의 충돌로 Trusted 계층이 아니면 정상적인 기능 수행이 불가능했으나 454버전과 506버전에서는 대부분 해결되었습니다.

② Low Restricted : 카스퍼스키랩에 알려지지 않고 안정성이 판명나지 않은 제품들 중에서 위험도가 적은 어플리케이션들이 속해집니다. 위험도 판단은 어플리케이션 설치시/최초 실행시에 카스퍼스키에서 자동으로 분석합니다. 시스템에 대한 권한이 대부분 카스퍼스키에 의해 통제되며 어플리케이션이 시스템 사용 권한이 필요할 때 사용자의 허가를 요구하게 됩니다.

③ High Restricted : 카스퍼스키랩에 알려지지 않고 안정성이 판명나지 않은 제품들 중에서 위험도가 높은 어플리케이션들이 속해집니다. 시스템 권한이 일부 읽기 권한을 제외하고서 모두 카스퍼스키에 의해 통제/차단되며 어플리케이션이 시스템 사용 권한이 필요할 때 사용자의 허가를 요구하게 됩니다.

④ Untrusted : 카스퍼스키랩에 알려지지 않고 안정성이 판명나지 않은 제품들 중에서 위험도가 매우 높은 어플리케이션들이 속해집니다. 이 계층에 소속된 어플리케이션은 모든 시스템 리소스 사용권한이 차단되며 사용자가 계층을 변경시키지 않는 한 정상적인 사용이 차단됩니다.

대부분의 정상적인 프로그램은 Tursted/Low Restricted 계층에 포함되며 일부 프로그램에 한하여 High Restricted로 계층이 구분됩니다. Untrusted 계층은 해킹툴과 같은 비정상적 프로그램등에 한하여 부여가됩니다.

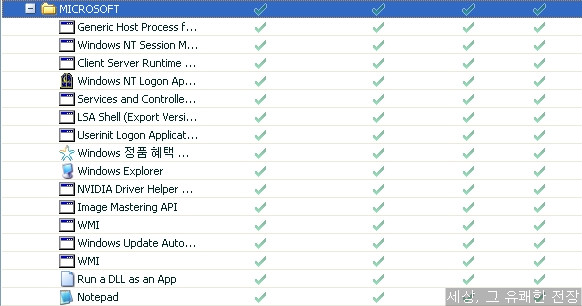

(2) 어플리케이션들의 그룹 형성

카스퍼스키에서는 계층화와 더불어 어플리케이션의 그룹화를 지원합니다. 그룹화는 일반적으로 동일한 업체에서 제작된 여러 어플리케이션들이 하나의 그룹으로 묶여 이루어지는데 동일한 권한 부여와 함께 권한 수정이 동시에 이루어질 수 있도록 합니다. 물론 사용자가 그룹을 만들어서 원하는 어플리케이션들을 동시에 관리할 수 있습니다. 또한, 같은 업체의 어플리케이션이라 할지라도 위험도에 따라 다른 계층으로 구분되어 질 수 있습니다. 개인적으로 자주 쓰는 기능은 아닙니다만 계층화와 함께 카스퍼스키의 어플리케이션 관리 기능 중에서 매우 유용한 기능입니다.

(3) 어플리케이션의 권한 부여 표시

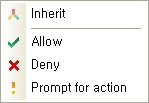

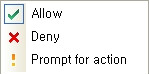

어플리케이션들을 계층화, 그룹화 하여 구분함에 따라 각 계층과 그룹마다 지정된 규칙을 사용자에게 알려야 하는데 카스퍼스키에서는 직관적인 아이콘 그림으로 표시하여 줍니다.

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

(4) 계층별 권한 부여 (Inherit)

각 어플리케이션을 계층화 시켜 관리하는 만큼 계층마다 어플리케이션에게 부여된 권한은 다릅니다.

나중에 사용자가 수정이 가능합니다만 기본적으로 각 계층마다 고유의 권한을 부여합니다.

이러한 계층별 권한을 카스퍼스키에서는 'Inherit'라 부릅니다. 각 계층 또는 그룹의 권한이 그 안에 존재하는 어플리케이션에 '상속되어' 내려온다는 의미로 이해할 수 있겠습니다.

Trusted 계층에서는

참고 : Low restricted와 High restricted 계층별 권한(Inherit) 중 Mixed State로 권한이 주어진 어플리케이션은 같은 행동을 한다고해도 계층에 따라 대응법이 조금 달라질 수 있습니다. 이유는 High restricted의 내부 규칙이 Low restricted보다 엄격하여 사용자처리/차단의 비율이 높아지기 때문입니다.

이에 대해서는 각 시스템 리소스 권한에 대해 설명할 때 자세한 설명을 하도록 하겠습니다.

(5) 카스퍼스키의 시스템 권한 분류

위의 그림에서 보이듯이 카스퍼스키는 Operating System/Confidential data/Right/Networks 등 크게 4가지 부분으로 시스템 권한을 나누어 관리합니다. 각 구분별 권한에 대해 알아보도록 하겠습니다.

(참고 : 4가지의 권한에 관한 설정은 각 어플리케이션 별로 더 자세한 설정이 가능합니다.

여기서는 각 권한에 대한 대략적인 설명만을 하도록 하겠습니다.

Operating system/Confidential data 에서 보호할 부분은 Resource 탭에 자세히 나와 있습니다. )

① Operating System : 5개의 하부 메뉴를 갖고 있으며 윈도우 시스템 기본 설정과 파일에 대한 권한을

설정합니다.

- Startup Setting : 윈도우 시작 프로그램 지정 및 수정에 관한 권한을 통제합니다. 시작프로그램에 등록/제거 등의 접근을 통제하기 위하여 시작 프로그램에 관련된 레지스트리 키와 특정 폴더를 통제합니다.

- System Files : 윈도우의 기본 프로세스 파일과 dll, sys같은 시스템 파일/드라이버 파일에 관한 권한을 통제합니다.

- Security settings : 윈도우 기본 설정 중 윈도우의 각종 보안설정에 관련된 레지스트리 접근을 통제합니다.

- system Service : 윈도우 서비스 항목에 대한 권한을 통제하며, 서비스 항목에 관련된 레지스트리를 통제합니다.

- Protected Applications : 윈도우의 기본 프로세스와 Trusted 그룹에 지정된 어플리케이션의 프로세스에 대한 권한을 통제합니다.

② Confidential data : 사용자 정보에 대한 권한을 설정합니다.

- User files : 사용자가 시스템에 저장한 개인 정보 및 데이타를 보호하기 위해 일부 폴더에 대한 접근을 통제합니다. 주로 Documents and Settings 폴더에 저장되는 쿠키/히스토리와 내문서 폴더를 보호합니다.

- Program Settings : 카스퍼스키 랩에서 사용자가 많이 쓰는 프로그램들을 따로 지정하여 그 프로그램들에서 저장되는 개인 정보에 관한 레지스트리 키와 데이타가 저장되는 폴더를 통제합니다. 프로그램 수가 매우 적은 편이라 사용자에 따라 추가할 부분이 많을 수 있습니다.

③ Rights : 프로세스 접근 및 윈도우 설절 변경에 관한 권한을 설정합니다. 루트킷 탐지와 관련된 설정이 많이 포함되어 있습니다.

- Access other to process : 어플리케이션이 다른 프로세스를 구동/정지시키거나 후킹하기 위한 권한을 통제합니다.

- System Modification : 파일시스템, 레지스트리 접근/특정 윈도우 설정 수정/윈도우 종료 등에 대한 권한을 통제합니다.

④ Networks : 어플리케이션의 네트워크 연결 권한에 대한 설정입니다.

Trusted networks/Local networks/Public Networks 3개의 하부구조를 갖고 있는데, 카스퍼스키 설치 리뷰(http://arrestlove.tistory.com/3)에서 언급하였듯이 각각의 하부구조는 PC의 네트워크 연결에 관한 기본 규칙을 의미합니다. 각 네트워크 연결 모드에 따라 방화벽의 패킷 필터링과 이에 따른 연결 권한부여가 달라지긴 합니다만 각 모드별로 어플리케이션이 획득하려하는 대한 권한 설정이 다른 것은 아니므로

여기서는 따로 설명하지 않겠습니다.

(6) Application 설정

다시 한번 위의 그림을 참고하도록 하겠습니다. 각 계층별로 구분되어진 어플리케이션들은 계층에 따른 기본 규칙과 사용자가 수정한 규칙들이 지정되어 있습니다. 여기서는 새로운 어플리케이션에 대한 대한 규칙 생성과 이미 추가되어 있는 어플리케이션의 계층 변경/규칙 변경에 대해 알아보도록 하겠습니다.

어플리케이션에 대한 규칙은 간단하게 직접 수정이 가능합니다.

물론 세부 규칙 수정은 따로 규칙 설정창을 띄워야 합니다만 이부분은 다음에 설명하도록 하겠습니다.

규칙 수정을 원하는 어플리케이션의 규칙에서 오른쪽 클릭하면 아래와 같은 메뉴창을 나오는데 여기서 각각의 권한에 대한 규칙을 수정하면 됩니다. 계층별로 계층별 권한(Inherit)가 다름을 알 수 있습니다.

① 어플리케이션 규칙 생성

- Add : 아직 어플리케이션 필터링에 의해 규칙이 생성되지 않은 특정 어플리케이션에 대한 규칙을 생성하기 위해 어플리케이션을 추가하는 기능입니다.

위의 그림처럼 특정 어플리케이션을 추가하면 처음에 지정한 계층 또는 그룹의 계층 권한이 자동으로 생성 규칙화 합니다.

- Add group : 앞서 설명했던 그룹(Group)을 생성합니다. 역시 생성하면 지정한 계층 또는 그룹의 계층권한이 부여됩니다.

그룹 생성 창

위의 그룹 생성창에 이름을 기입하고 Ok를 누르면 아래처럼 그룹이 생성되며 지정한 계층 또는 그룹의 계층권한이 부여됩니다.

Low restricted 로 지정하여 그룹 생성

② 어플리케이션 규칙 수정

각각의 어플리케이션이나 그룹을 클릭하면 위와 같은 기능 단추가 활성화 됩니다.

먼저 Edit 부분을 따로 살펴보도록 하겠습니다.

Edit 단추는 어플리케이션이나 그룹의 규칙을 수정하는 기능입니다. 계층에 대한 규칙 또한 수정이 가능하지만 기본적으로 정해진 계층 권한은 그대로 유지하는 것이 좋습니다.

수정을 원하는 어플리케이션을 더블클릭하거나 Edit 단추를 누르면 어플리케이션에 대한 세부 수정창이 활성화 됩니다.

여기에는 각 어플리케이션과 그룹 규칙에 대한 총 5개의 기능 메뉴탭이 존재합니다.

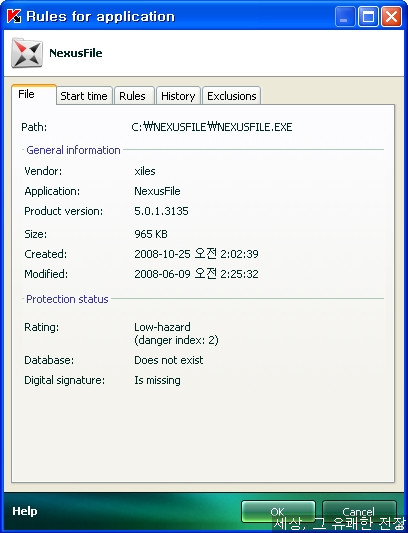

위에서 예로 들은 Nexusfile 프로그램을 사용하여 Edit 기능에 대해 알아보도록 하겠습니다.

- Files : 어플리케이션의 기본 정보를 보여줍니다.

어플리케이션의 위치 및 파일 정보와 카스퍼스키에서 분석한 위험도에 관한 정보를 제공합니다.

- Start time : 어플리케이션의 프로스세 ID와 어플리케이션의 구동 시간 및 구동 횟수에 관한 정보를 제공합니다.

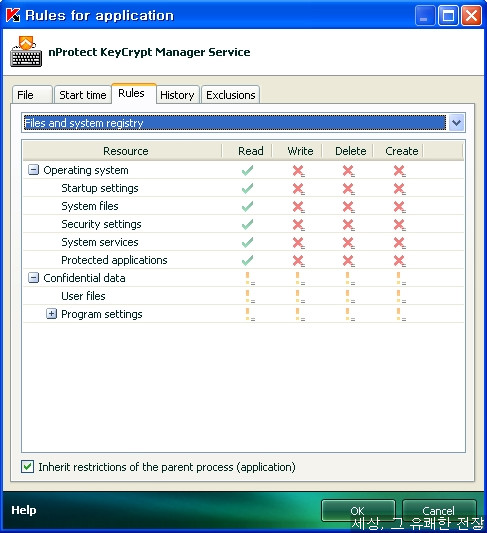

- Rules : 어플리케이션에 규칙에 대한 세부 수정이 가능합니다. 각 시스템 권한에 관한 세부적인 설정이 존재합니다. 개인적으로는 Application 탭의 메인화면에서의 규칙 수정 정도만 일반 유저들이 해도 충분하다고 생각합니다만 어플리케이션에 관한 아주 세밀한 통제를 원하시는 분은 여기서 수정하시기 바랍니다. 총 Files and system registry/Right/Network 총 3가지 부분으로 나뉩니다.

ⓐ Files and system registry : 시스템 기능 권한 중에서 Operation system과 Confidential data 부분 에 관한 권한 설정을 조정합니다.

각 시스템권한에 대한 어플리케이션의 읽기(Read)/쓰기(Write)/삭제(delete)/생성(Create)에

관한 권한을 조정합니다. Nexusfile 프로그램이 일반적으로 Low restricted 계층의 기본적인

설정과 다른 부분은 User files 부분입니다. 색깔이 진한 허용 표시는 필자가 따로 허용하도록

지정한 것입니다.

아래의 그림의 다른 계층의 기본 권한 설정과 비교해 보시기 바랍니다.

Low/High Restricted의 차이가 Operating system에 대한 쓰기/삭제/생성에 권한 차이임을 알 수가

있습니다.

여기서도 Application 메인화면에서 규칙을 수정하듯 각각의 규칙에서 오른쪽 클릭으로 아래와

같은 메뉴창을 활성화시켜 규칙을 수정하면 됩니다.

ⓒ Right : 시스템 권한 중 Rights에 관한 세부 규칙을 생성합니다.

기본적으로 다른 프로세스/파일 시스템/윈도우 시스템에 대한 접근을 통제합니다. 따라서

Proactive Defense와 함께 루트킷과 같은 기법으로 시스템에 침입하려는 악성코드를 방어하는데

필요한 핵심 기능 설정 부분입니다.

이이상 세부 규칙에 대해서는 따로 설명하지 않겠습니다. 설명할 양도 무척 많고 필자도

개념적으로는 알지만 실제 프로세싱되는 기술적인 지식은 모르는 부분이 대부분입니다.

차후에 기회가 된다면 따로 포스팅하도록 하겠습니다.

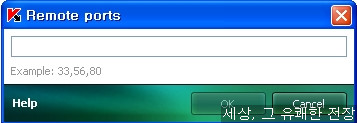

ⓓ Network rules : 네트워크 연결에 관한 시스템권한에 대한 세부적인 설정입니다. 여기서 세부

규칙을 수정하면 방화벽 규칙에 따로 추가가 됩니다. 방화벽 기능에 대한 리뷰에서 언급을

했습니다만(http://arrestlove.tistory.com/5) 계층에서 부여된 권한으로 생성된 내부 규칙또한

방화벽 규칙탭에 생성이 되어 있지 않습니다. Any network activity(모든 네트워크 활동)에 관한

규칙이 사용자 처리로 되어있음을 알 수 있습니다.

- History : 위의 규칙설정을 보면 이벤트로그 기록에 대한 설정이 추가되어 있습니다. 세부 규칙과 메인화면의 규칙에 대한 로그기록은 이원화 되어 있어 세부 규칙에 이벤트 기록 기능이 추가 되어 있다면 세부규칙의 로그 기록보기에서만 로그 기록을 볼 수 있고 메인화명의 규칙에 이벤트 기록 기능이 추가되어있다면 Report란을 이용해서 이벤트 로그를 볼 수 있습니다.

모든 이벤트에 대해 자세한 이벤트 로그 입니다. 위의 메뉴 탭들을 클릭해서 원하는 각 메뉴탭

마다 알파벳순/역순으로 나열이 가능하므로 원하는 정보를 찾기도 생각보다 쉽습니다.

- Exclusions : 어플리케이션 필터링 감시에 대한 제외설정을 지정합니다.

물론 옵션의 제외설정에서도 특정 기능에 대한 제외설정이 가능합니다만 여기서는 어플리케이

션 필터링이 다른 기능보다 우선권한이 높다는 점을 이용해서 어플리케이션을 특정 감시 기능

에서 제외시킬 수 있습니다.

ⓐ Do not Scan opened files : 해당 어플리케이션이 접근하는 모든 파일을 카스퍼스키의 파일

실시간 감시와 스캔 기능 항목에서 제외합니다.

ⓑ Do not monitor application activity : Proactive defense 기능에서 해당 어플리케이션의 활동을

감시하지 않습니다.

ⓒ Do not scan network traffic : 웹트래픽 기능에서 해당 어플리케이션의 네트워크 트래픽을

검사하지 않습니다.

network traffic과 관련된 설정부분은 아래 그림을 참고하시기 바랍니다.

특정 IP 추가

특정 포트 추가

③ 어플리케이션 규칙 삭제 및 계층 변경

- Delete : 클릭하면 특정 어플리케이션과 그룹에 대한 규칙을 제거할 수 있습니다.

- Move to : 어플리케이션에게 정해진 계층을 변경합니다.

(7) 사용자 처리 알람창을 통한 어플리케이션의 규칙 설정

이번에는 Application 탭을 통해서 이미 정해진 규칙을 수정하는 것이 아니라 어플리케이션이 설치되거나 구동될 때 사용자 처리 알람창을 통하여 어떤 식으로 계층화가 이루어지고 규칙을 설정하게 되는지 알아보겠습니다.

일반적으로 계층 구분은 대부분 자동으로 이루어지며 Trusted 계층을 제외한 나머지 계층은 위의 그림처럼 사용자가 구동(설치/ 최초 구동 시)시킨 어플리케이션이 어떤 계층으로 구분되었는지를 알려줍니다.

필자가 사용하는 웹브라우저인 웹마를 가지고 설명해보도록 하겠습니다. 웹마는 국산 웹브라우저로 현재 영문판 카스퍼스키에서는 위험도 지수가 100으로 자동모드에서는 High Restricted 계층으로 구분됩니다. 이 경우 수동모드에서는 사용자가 어플리케이션의 계층을 구분할 수 있습니다.

Yes를 선택하면 Low restricted로 일반적으로 구분됩니다.

Limit는 어플리케이션에 다른 경우가 있다고 하는데 필자의 경험으로는 웹마의 경우처럼 High restricted로 구분됩니다.

No를 선택하면 Untrusted로 계층이 구분됩니다.

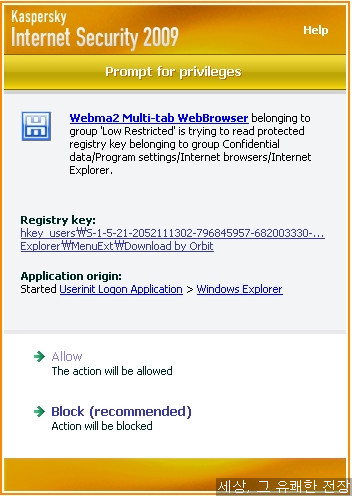

Yes를 선택합니다. Low restricted로 웹마의 계층이 정해졌습니다. 아래 그림처럼 특정 시스템 리소스에 접근하게되면 그 행동을 허가할 것인지에 대한 알람창이 활성화됩니다.

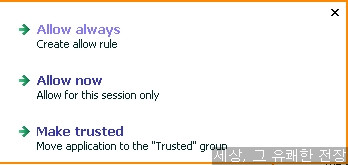

Allow를 선택하면

3가지 선택구문이 있습니다.

- Allow always : 어플리케이션이 현재 사용하려는 시스템 권한에 대해 내부 규칙을 설정해서 다음부터는 사용자에게 사용권한에 관하여 물어보지 않고 항상 허락하게 합니다. 해당 시스템 권한에 대한 어플리케이션 필터링의 규칙 값이 계층에 상관없이 Allow로 지정됩니다.

- Allow now : 어플리케이션에게 시스템 권한 획득을 이번 한번만 허락합니다. 해당 시스템 권한에 대한 어플리케이션 필터링의 규칙 값이 계층 권한값을 그대로 부여받습니다.

- Make Trusted : 이 경우뿐만아니라 다른 시스템권한에 대한 알람창에서도 이 메뉴를 선택하면 Tursted 그룹으로 이동되어 모든 시스템 리소스에 대한 권한을 획득합니다.

어플리케이션의 행동에 따라 다음과 같은 선택지가 생길 수 도 있습니다.

- Add to exclusion : 특정 파일에 대한 권한을 획득하려할 때, 일반적으로 시스템 파일이나 드라이버 파일인 dll, sys 등과 같은 파일을 호출/다운받는 등의 행동을 할 때 다른 감시기능 (특히 Proacrive defense나 파일 실시간 감시)에 대한 제외설정을 할 수 있도록 제외 설정 기능을 활성화시킵니다.

Block을 선택하면

- Block always : 어플리케이션이 현재 사용하려는 시스템 권한에 대해 내부 규칙을 설정해서 다음부터는 사용자에게 사용권한에 관하여 물어보지 않고 항상 차단하게 합니다. 어플리케이션 필터링의 해당 규칙이 계층에 상관없이 항상 Deny로 구분됩니다.

- Block now : 어플리케이션에게 시스템 권한 획득을 이번 한번만 차단합니다. 어플리케이션 필터링의 해당 규칙이 계층 권한을 그대로 부여받습니다.

- Terminate : 시스템 권한을 획득하려하는 어플리케이션을 종료시킵니다. 단 시스템권한을 획득하려는 어플리케이션 자체가 아닌 해당프로세스만 종료되기에 일부 어플리케이션이 비정상적으로 종료될 수 있습니다.

자 Allow always나 Allow now를 선택하고서 웹마가 다른 시스템 권한에 대해 접근하려고하면 아래 그림

처럼 다시 알람창이 활성화 됩니다.

이런 알람창에서 허용/차단을 몇 번 하게 됩니다. 그리고 인터넷 연결을 시도하는 프로그램인만큼 최종적으로 네트워크 연결에 대한 권한을 요구하게 되는데 이것을 허용하게되면 다음처럼 방화벽 규칙을 형성하기위한 알람창이 활성화 될 것입니다.

밑에 체크박스를 체크하고 Allow를 선택하면 계층에 상관없이 해당 네트워크 연결모드에서의 권한이 Allow로 지정됩니다. 반대로 Block을 선택하면 계층에 상관없이 권한이 Block됩니다.

방화벽 규칙 설정에 관한 자세한 설명은 방화벽 설정에서 하도록 하고 여기서는 넘기도록 하겠습니다.

2-2. Resource

Resource 탭에서는 Operation System과 Confidential Data 에서 통제할 레지스트리 키와 파일들을 설정할 수 있습니다. 각 파트별로 레지스트리 키를 입력하거나 파일을 추가하여 어플리케이션 필터링이 통제할 부분을 확장시킬 수 있습니다.

단, Protected application은 Trusted 계층에 있는 어플리케이션의 프로세스만을 보호합니다. 또한 카테고리 자체의 삭제가 가능하니 실수로 지우지는 마시기 바랍니다. 사용자가 원하는 프로그램을 어플리케이션 필터링을 통한 보호를 받기 위해서는 다른 파트를 이용하셔야 합니다.

Protected application 부분을 제외한 나머지 기본 카테고리는 삭제할 수는 없고 해당 카테고리에서 보호할 레지스트리와 파일 및 폴더를 보호해체시킬 수 는 있습니다. 몇몇 카테고리를 지운다고 해서 카스퍼스키가 가벼워지는 것은 아닙니다만 좀 더 깔끔하고 사용자의 입맛에 맛게 끔 설정을 할 수 있게했으면 어떨까 하는 생각이 듭니다. 문제가 생겨 시스템 리소스가 제대로 보호가 안되다면 Restore 기능으로 복구가 가능한 점도 아쉬움을 가중시키는 군요.

물론, 이 부분을 이리저리 자신의 취향에 맞게 조작할 만한 사용자가 그리 많지는 않은 것 같습니다.

Application 탭의 세부 설정의 Right 부분과 마찬가지로 보호하고 있는 레지스트리와 파일 등 설명할게 많은 부분입니다만 역시 차후에 기회가 된다면 따로 포스팅해보도록 하겠습니다.

2-3. Devices

USB 등을 이용한 외부 장치의 연결을 감시하는 파트입니다. 기본 계층 권한 설정이 '모두 허용'으로 되어 있습니다만 사용자에 따라 원치 않는 외부 장치 연결을 '차단' 할 수 있습니다. 개인 PC에서는 그리 큰 필요가 없어보이고 공용 PC 등에서 다른 프로그램 구동없이 usb등을 이용한 정보 유출이나 USB 사용 자체를 간단하게 차단할 수 있는 사용할 수 있습니다. 물론 이후에 설정을 암호로 보호해야 할 것입니다.

사용목적이 개인용 PC에 나온 카스퍼스키 제품이기에 전문적인 기능(USB포트를 이용해서 연결된 장치의 이름(식별번호), 연결시간, 사용시간, 전송된 데이타 정보 등을 파악)이 포함된 것은 아닙니다.

HIPS라는 기능이 언제부터인가 친숙해진 듯 합니다. 프로그램 설치나 구동 시에 오른쪽 하단에서 활성화 되는 알람창이 없으면 뭔가 허전한 느낌이 들 정도입니다. 그러나 1년 정도 HIPS 기능이 포함된 제품을 사용하면서 개인 사용자에게 정말 필요한 기능일까 하는 의구심이 점점 들고 있습니다.

HIPS의 기본 기능은 시스템내에서 이루어지는 모든 '행동'에 대해 '행동 권한'을 주는 기능입니다.

따라서 정상적인 제품(대중적인 프로그램이나 불법 제품이 아닌)을 주로 사용하는 사용자에게는 기능적으로보나 HIPS 기능을 사용하는 사용자의 노력의 양을 보나 반드시 필요한 기능이라고는 생각하기 어렵습니다.

물론 악성코드의 위협이 엄청나게 큰 지금 시점에서 시그니처기반의 보호만으로는 불가능한게 사실이고, 최근의 HIPS 기능을 탑재한 제품도 감시 강도의 구분, 카스퍼스키같은 계층구분, 신뢰할 수 있는 프로그램 목록지정 등의 방법으로 사용자의 불편을 최대로 줄이려고 하는 노력을 기울이고는 있습니다만, 아직까지 일반 사용자에게 권유할만한 기능은 아니라고 생각합니다.

특히나 모든 어플리케이션을 신뢰항목으로 몰아넣는다거나, 감시강도는 최대로 올려놓았지만 각각의 알람창에 대해 기계적으로 Allow 버튼을 클릭하시는 분들은 HIPS 기능을 탑재한 제품을 사용하기보다는

행동탐지기법을 이용해서 실시간 감시를 진행하는 보안제품을 추천합니다.

물론, 행동탐지기법도 약간의 오진이 분명 존재하여 사용자의 처리가 필요한 부분이 존재합니다만, HIPS 기능을 이용하여 시스템을 보호하려고 할 생각을 갖고 있는 사용자라면 오진 문제를 해결할 정도의 수준은 갖추고 있다고 생각되고, 그 처리할 양도 훨씬 적을 것이라 장담합니다.

보안은 컴퓨터를 사용하는데 필요한 부가적인 요소이지, 보안 자체가 주 목적이 되어 주객이 전도된 상황은 피해야할 것입니다. 사용자의 성향과 수준에 맞는 보안 제품을 사용하는게 올바른 사용법이지 않나 생각됩니다.

이상 Application Filtering 에 대한 리뷰를 마쳤습니다. 2부에서는 System Security의 나머지 기능을 다루게 될 것인데 주로 Firewall 을 다루게 될 것 같습니다.

이상입니다.

'▶ 보안 제품 리뷰 > :: Kaspersky' 카테고리의 다른 글

| Kaspersky Internet Security 2009 리뷰 - 총평 (4) | 2008.12.11 |

|---|---|

| Kaspersky Internet Security 2009 리뷰 (4-2) - System Security 설정편 (0) | 2008.12.04 |

| Kaspersky Internet Security 2009 리뷰 (3-2) - Setting 편 (2) | 2008.11.24 |

| Kaspersky Internet Security 2009 리뷰 (3-1) - Setting 편 (2) | 2008.11.24 |

| Kaspersky internet security 2009 리뷰 (2-2) - 각 부분별 기능 소개 (2) | 2008.11.20 |